自2001年微軟發布Windows XP以來至今,信息安全形勢發生了很大的變化。2002年9月9日,微軟發布了Windows XP SP11,對Windows XP進行了325處修補,其中33處和安全性有關2。此後的兩年間,針對Windows XP SP1的安全公告多達64個,其中緊急(Critical)和重要(Important)級別的安全公告超過80%3。在此期間,惡意攻擊的另一個特點是利用操作系統的安全漏洞進行攻擊,而用戶的系統設置、網絡環境和安全意識,也給這些攻擊提供了可乘之機。

事實上,在Windows XP發布一年後,微軟開始實施了可信賴計算的計劃4。在可信賴計算白皮書5中,微軟提出了實施可信賴計算的手段(means):

* 設計安全:減少軟件漏洞

* 默認安全:減少攻擊面

* 部署安全:安全措施更容易實施

* 用戶溝通:幫助用戶學會自我防護

在Windows XP SP2中,上述方法和理念得到了很好的實踐。首先,盡管SP2並不是一個新的操作系統,但在其所有818項修復中有140項是屬於基礎操作系統方面的(Base Operating System)修復6,以彌補設計階段的軟件漏洞。此外,默認情況下的Windows防火牆、Internet Explorer、Outlook Express、Windows Update等都處於安全設置狀態。第三,Windows安全中心不僅方便了對系統的安全設置,也會智能地提示用戶安全性問題,例如,當沒有及時更新病毒防護軟件時,會彈出安全警告。

Windows XP SP2特性概述

在Windows XP SP2中,微軟提供了多種安全技術幫助用戶抵御惡意軟件和其它風險,從而提高了Windows XP的整體安全防范能力。這些安全技術包括:

* 網絡保護 此類安全技術包括了Windows防火牆增強和遠端過程調用接口限制(RPC Remote Procedure Call),該技術有助於對類似沖擊波(MSBlaster)等基於網絡的攻擊行為提供更好的保護。這些增強措施包括:默認開啟Windows防火牆、關閉端口除非該端口被使用、改進的配置用戶界面、改進的Windows防火牆開啟時應用程序兼容性和通過組策略對Windows防火牆的企業管理工具。遠端過程調用服務的受攻擊面(attack surface)被減少,該對象以較低的權限級別運行。DCOM架構也增加了訪問控制限制以減少被網絡攻擊擊中的風險。

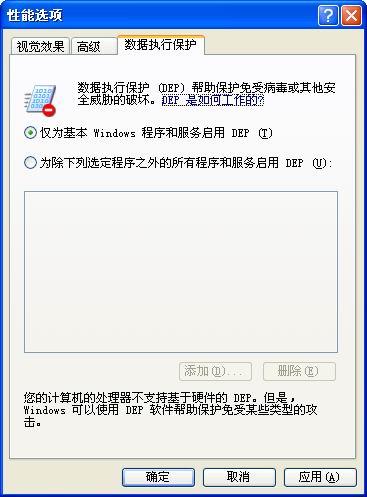

* 內存保護 某些軟件允許過多的數據復制到計算機內存中,惡意軟件的攻擊可以利用這一安全性弱點。通常這種現象被稱作緩沖溢出。雖然,任何單一技術都不能完全消除這種問題,微軟正在從不同角度采用多種安全技術減輕這類攻擊。首先,利用最新的編譯技術將核心Windows組件重新編譯,增加了對緩沖溢出的保護。此外,微軟正在與微處理器廠家合作以使Windows支持微處理器上基於硬件的數據執行保護(DEP Data Execution Prevention)特性。數據執行保護通過CPU將應用程序所有的內存位置標記為不可執行,除非這些位置顯式地包含可執行代碼。這樣,當蠕蟲或病毒插入到程序代碼並進入到標記為僅為數據的存儲部分,應用程序或Windows組件將不會運行它。

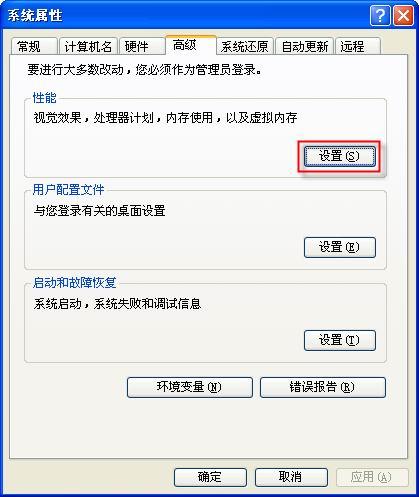

若要查看和設置數據執行保護,單擊“開始”按鈕,在彈出的菜單中,右鍵單擊“我的電腦”,並在快捷菜單中選擇“屬性”。在打開的“系統屬性”對話框中,選擇“高級”選項卡,在性能選項中單擊“設置”按鈕,在打開的“性能選項”對話框中選擇“數據執行保護”選項卡。

* 電子郵件處理 安全技術有助於中止通過電子郵件和即時消息傳播的病毒(如SoBig.F)。這些技術包括安全性增強的默認設置、利用附件執行服務(AES Attachment Execution Service)應用程序接口的改進的附件控制。從而增強了Microsoft Outlook、Outlook Express和Windows Messenger等通信應用的安全性和可靠性。其結果是,通過e-mail和即時消息傳遞的潛在不安全附件被隔離,並盡可能少地影響系統的其它部分。

* 浏覽安全 Microsoft Internet Explorer中的安全技術提供了抵御Web中惡意內容的防護。改進之一是鎖定本機區域以免運行惡意腳本和增強組織有害Web下載。此外,更好的用戶控制和用戶界面可幫助阻止惡意ActiveX控件和間諜軟件在用戶不知情的情況下運行。