Microsoft PKI 在Windows Server 2008中做了很多改進,並增加了許多功能,這些功能中的首要的就是證書生命周期管理,尤其關於計算機和用戶證書的自動注冊。在Windows Server 2008中,通過使用證書漫游新特性來實現了證書生命周期管理的增強。我們將在後面描述這一特性。

對開發人員來說一個更通用的實踐是將PKI基礎結構和公司的商業應用緊密聯系起來。一個很好的例子就是公司在尋找將智能卡或強身份認證集成到它自己擁有的軟件當中。新的證書注冊應用程序接口允許該功能更平滑地被集成。

在服務器端,對於可用性來說增強體現在管理和部署證書服務方面。在證書吊銷方面也有顯著的增強,尤其是吊銷檢查方面。

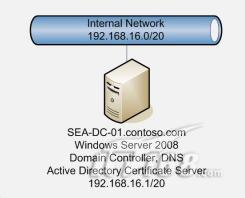

實例環境

下面我們舉例進行說明:

我們使用一台名稱為SEA-DC-01的服務器,它是域控制器、DNS服務器,接著我們將演示如何安裝活動目錄證書服務角色。如圖1所示:

演示Windows Server 2008中的PKI

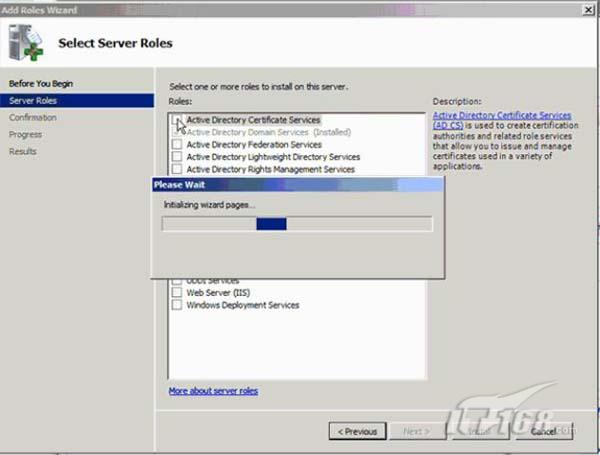

Windows Server 2008包含添加角色向導。添加角色向導不僅可以用來安裝角色,它也包含角色的配置。為了讓角色正常工作而必須被執行的關鍵配置任務是向導的一部分。展現在添加角色向導中的所有的配置在缺省情況下是安全的,對IT專家來說有默認的智能優化。我們第一步是要打開服務器管理器。服務器管理器顯示所有不同的角色從細節方面。目前,活動目錄域服務和DNS服務器角色被配置。我們今天要添加的是證書服務。首先我們需要添加IIS角色。

作為一個最佳實踐,我們應該始終為管理員指派一個強密碼,設置一個靜態IP,並確保操作系統應用了最新的安全更新。

我們將選擇活動目錄證書服務,如圖2所示。我們的向導將顯示個性化的步驟根據我們要增加的角色。

接下來我們可以浏覽活動目錄證書服務,訪問其他基於Windows Server 2008的公鑰基礎架構的部署和管理信息。

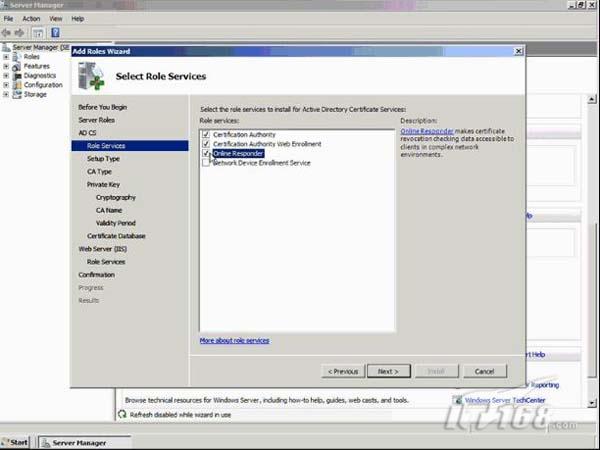

我們看到證書服務器包含了不同的角色服務。如圖3所示。因為我們將使用網絡注冊,所以我們也必須要增加IIS服務器角色。

公鑰基礎架構由多個組件組成,包含證書、證書吊銷列表和證書授權機構或CAs。在大多數情況下,那些依賴X.509證書的應用程序,比如安全 / 多用途 Internet 郵件擴展(S/MIME),安全套接字層、加密文件系統和智能卡,都要求驗證證書的狀態在執行認證、簽名或加密操作的時候。有多種方法可以驗證證書吊銷狀態,最通用的機制是CRLs、增量CRL和聯機證書狀態協議或OCSP。我們將添加OCSP協議。

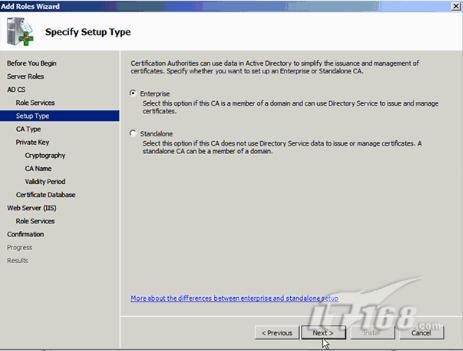

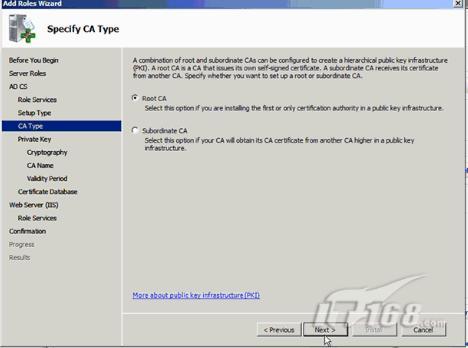

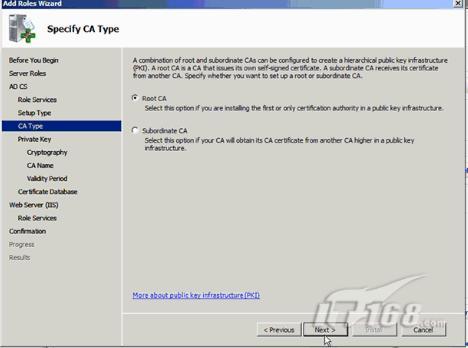

CA能夠被安裝為企業或獨立服務器。它們之間的區別是目錄服務是否用於簡化管理、發布或證書管理。如圖4所示。

我們需要該服務器是根CA,因為我們沒有其他CAs 來獲得密鑰。如圖5所示。

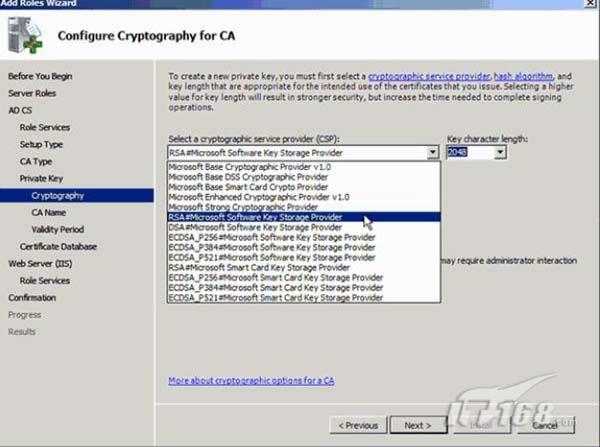

由於這是一個新的安裝,我們將創建一個新的私有密鑰被我們的CA使用。該服務器將使用該密鑰來生成和頒發證書給用戶。如圖6所示。

對於加密服務提供者(CSP)和哈希算法來說有很多選項可以進行選擇。缺省的選項被設置為RSA Microsoft Software Key Storage Provider和2048位加密的SHA1 算法。如圖7所示。

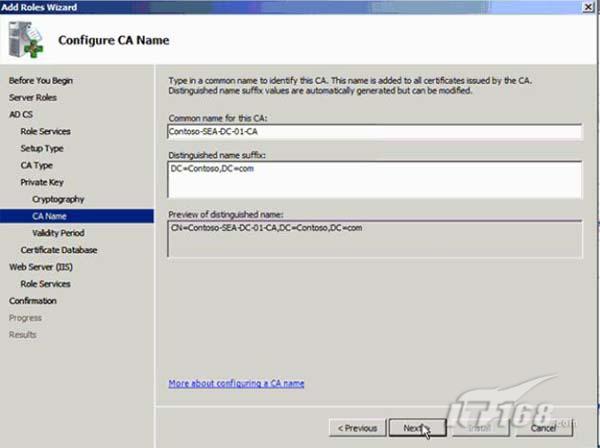

我們為該CA使用缺省名稱。如圖8所示。

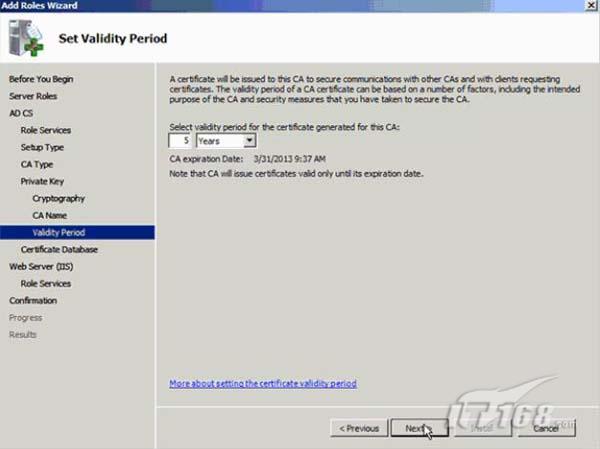

每個證書都有一個有效期。在有效期結束以後,證書將不在被認為是可接受或可用的憑據。您可以通過使用您以前使用過的相同密鑰或使用一個新密鑰集來更新該證書。我們為該設置使用缺省值。如圖9所示。

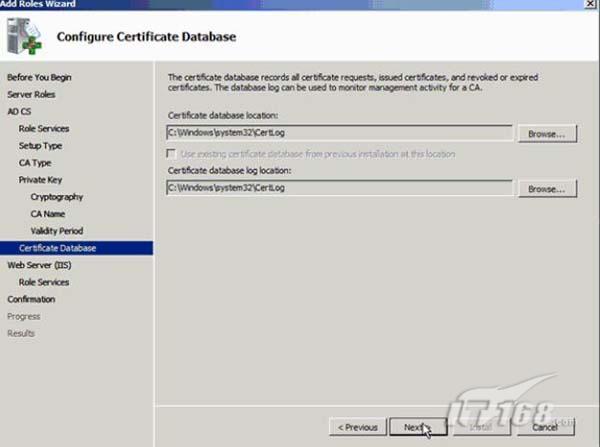

CA的數據和日志文件位置也能夠被更改在安裝的時候。如圖10所示。

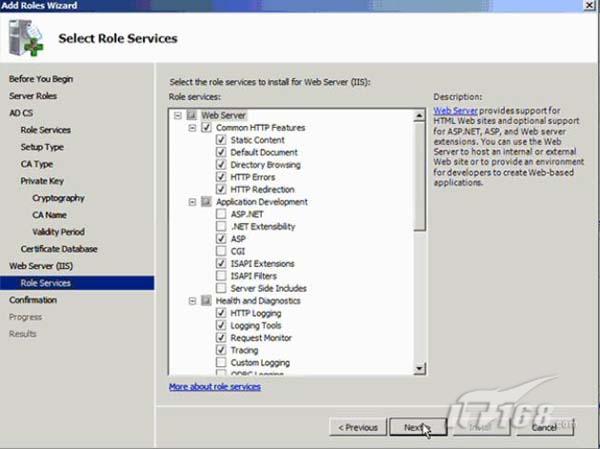

因為IIS是一個依賴的服務,因此在該演示中也需要安裝,我們也需要配置它。我們不需要配置任何特殊的選項在IIS的安裝中,如圖11所示,因此我們能夠使用缺省的設置進行到最後的頁面。

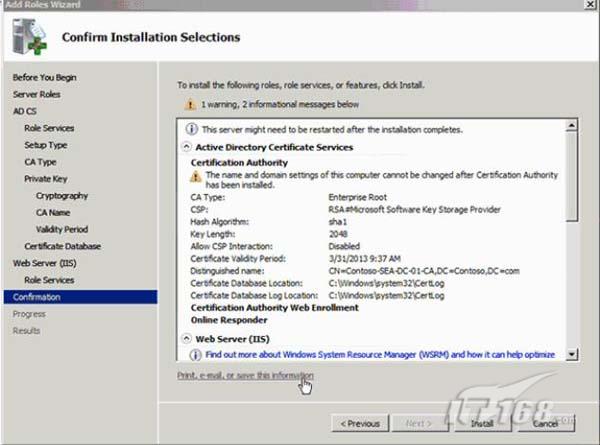

為了回顧該角色的安裝選項的小結,我們可以點擊打印、e-mail 或保存該鏈接。這將打開一個Windows Internet Explorer 窗口來現實所有的信息。如圖12所示。

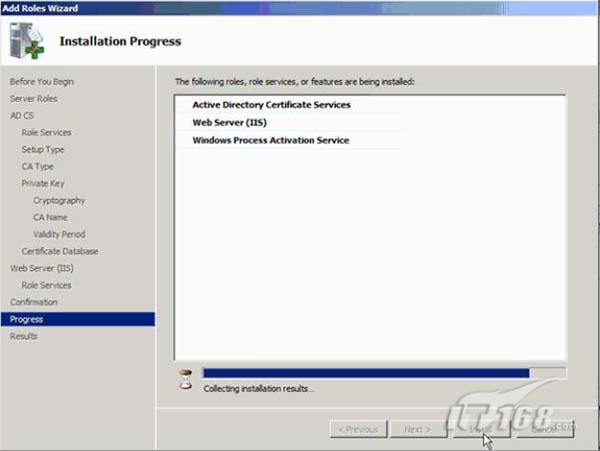

我們現實開始安裝。如圖13所示。當安裝結束後,我們的服務器將有能力指派和管理用戶證書和密鑰。

介紹憑據管理服務

我們將介紹憑據管理服務。這些特性能夠被分為客戶端和服務器角色。

客戶端證書服務由自動注冊和憑據漫游組成。自動注冊不是新特性,但是在Windows Vista 和Windows Server 2008中它的架構被重新設計用來增強安全性。

憑據漫游是Windows Server 2003 SP1中引入的新功能,現在是Windows Vista 和Windows Server 2008的一個組成部分。

服務器端包括活動目錄證書服務器角色。首先,我們有委派注冊代理,它定義特定的注冊權限。

最後,我們有集成網絡設備注冊服務,它是用於硬件設備簡單證書注冊協議的微軟部署。

在Windows中,自動注冊並不是一個真正的新組件,但是它已經的架構被重新改寫用於減少攻擊面。