前言:

2003年5月22日,微軟的新一代操作系統Windows Server 2003中文版開始在國內發行。從Windows95一路用到現在,筆者覺得微軟在安全方面做的還算是說的過去的,雖然說漏洞很多。2003總體感覺上安全做的還不錯,交互式登錄、網絡身份驗證、基於對象的訪問控制、比較完整的安全策略、數據加密保護……筆者這裡要談的是如何通過安全的配置,使Windows Server 2003安全性大大加強。

一、安裝過程中的安全問題

1.NTFS系統。

老生長談的話題了。NTFS系統為一種高級的文件系統,提供了性能、安全、可靠性以及未在任何FAT格式版本中提供的高級功能,通過它可以實現任意文件及文件夾的加密和權限設置(這是最直觀的安全設置了),磁盤配額和壓縮等高級功能。通過它,你還可以更好的利用磁盤空間,提高系統運行速度……自WindowsNT系統以來,使用NTFS系統已經逐漸成了一種共識。為了體驗NTFS系統帶來的這些免費的優惠,筆者特意把硬盤所有分區都轉成了NTFS系統。如果你在安裝時不選用NTFS系統,那麼後面的很多安全配置如用戶權限設置等你將都不能實現。

2.安裝過程中有關安全的提示。

在安裝過程中需要輸入Administrator密碼,新的Windows Server 2003提供了一個比較成熟的密碼規則,當你輸入的密碼不符合規則時,就會以圖片形式出現如下提示(由於安裝未完成,不能抓圖,請諒解。內容已經抄下來了):

您已經指定的管理員帳戶的密碼不符合密碼的條件,建議使用的密碼應符合下列條件之中的前二個及至少三個:

- 至少6個字符

- 不包含"Administrator"或"Admin"

- 包含大寫字母(A、B、C等等)

- 包含小寫字母(a、b、c等等)

- 包含數字(0、1、2等等)

- 包含非字母數字字符(#、&、~等等)

您確定要繼續使用當前密碼嗎?

之所以說是“比較成熟”的密碼規則,因為就算你的密碼設置不符合此規則也能照樣順利進行下一步安裝,這就為以後的系統安全埋下了隱患。但總的來說,有了這一規則就已經很不錯了,以前的版本沒有,就出現了N多空密碼的很快淪為肉雞的機器。相信有了這一提示後,可以在很大程度上減小這種現象。

3.在完全配置完成後不要把機器接到網絡中(包括局域網),因為這時候你滿的漏洞的機器隨時等候別人的“照顧”,只要有人連接上來,就是Admin權限。這一點相信了解安全的朋友都知道。

在整個安裝過程中需要注意的基本就這麼多了。另外,不知道大家有沒有注意到,按默認安裝後,系統根目錄下多出來一個0字節的wmpub文件夾,裡面又有一個0字節的wmiislog文件夾。後來發現有一個不明程序在使用這個wmiislog文件夾,但到底是什麼程序,有什麼用途用還不清楚,不知道是否和安全有關,能否被利用。請知道的朋友告知一聲。

1.關閉默認的磁盤共享,修改組或用戶對磁盤的控制權限。

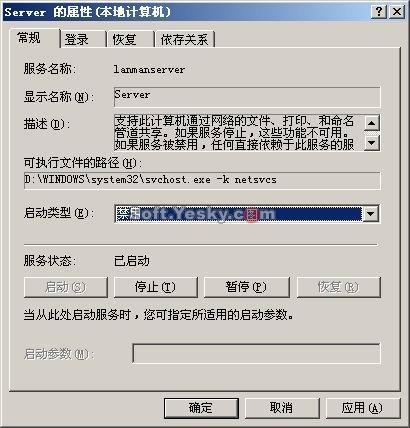

安裝完成後,默認是共享了所有硬盤分區的,還包括提供遠程IPC和遠程管理的兩個共享:IPC$和ADMIN$,這就為以後的系統安全埋下了隱患,圖1。解決這個問題有很多辦法,這裡介紹一種簡單可行的解決方案。從“計算機管理”裡打開“服務”(或者在運行裡鍵入Services.msc回車),在裡面找到Server服務,雙擊打開其屬性,並設置為“禁用”即可,圖2。Server服務是系統默認的和共享有關的服務,支持計算機通過網絡的文件、打印和命名管道共享,禁用此服務後,一切基於此服務的其他服務也同時被禁止,包括Computer Browser和Distributed File Sysetm兩個服務。前一個服務是Windows Server 2003的新服務,利用它可以把分散的共享合並成一個邏輯名稱空間並在網絡上管理這些邏輯卷,這能大大方便用戶使用和管理那些分散的共享。後一個服務用來維護網絡上計算機的更新列表,並將列表提供給計算機指定浏覽,如果停止此服務,則列表就不會被更新或維護。當禁用Server服務後,這兩個服務就不能使用。

圖 1

圖 2

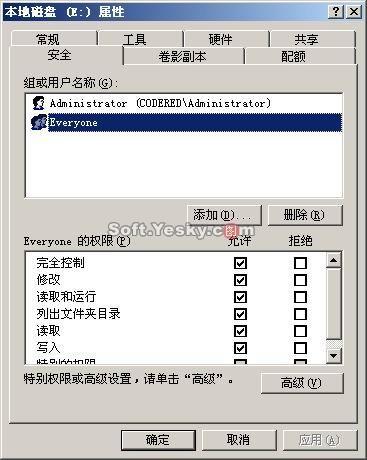

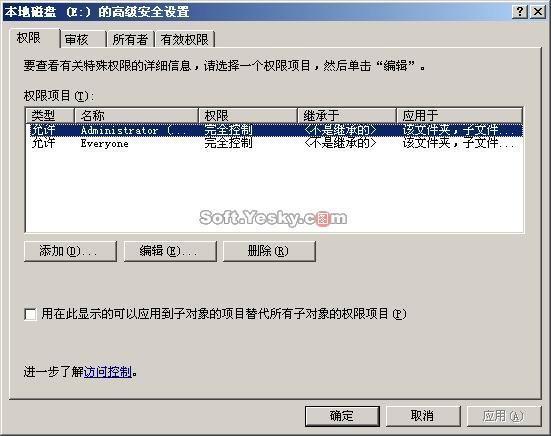

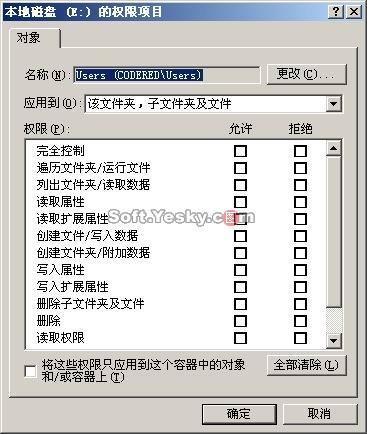

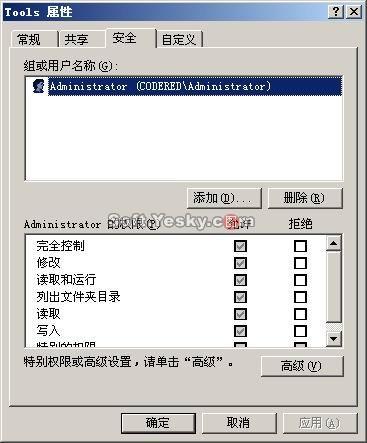

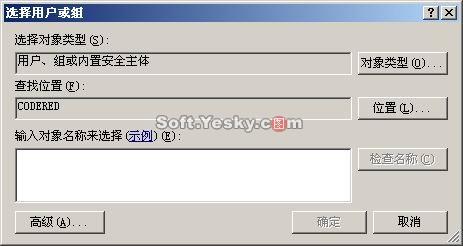

另外,默認Everyone組用戶對所有共享擁有完全的控制權,這也是非常危險的,任何人只要訪問共享,就可以完全控制此共享,這當然是不符合安全要求的,圖3。解決的辦法也很簡單,修改共享的安全屬性,刪除Everyone組或修改其訪問權限即可。首先在共享上點右鍵打開其屬性,在“安全”標簽裡可以看到此時可以訪問此共享的組或用戶情況,圖3,下面的框顯示的是被選中組或用戶所擁有的權限。這裡可以看到Everyone組擁有完全控制權。現在我們可以根據自己的實際情況來配置裡面的組或用戶擁有的權限。如果繼續允許Everyone組用戶訪問,則必須從新設置其訪問權限,只需要把“允許”裡的權限後面的方框裡的鉤去掉即可。如果要刪除Everyone組,則單擊“刪除”即可。如果需要新添加用戶或組,使其也可以訪問此共享,單擊“高級”按鈕進入高級安全設置,如圖4。再單擊“添加”進入用戶選擇,單擊“高級”,選擇“立即查找”就可以找到此計算機上所有的用戶和組,圖5。這裡以Users組為例介紹。首先找到並選中Users組,單擊“確定”進入權限設置,圖6,這裡就可以為Users組用戶選擇共享的權限,完了確定即可。這時候,Users組用戶也可以訪問此共享,並且擁有為其設置好的權限。

圖 3

圖 4

圖 5

圖 6

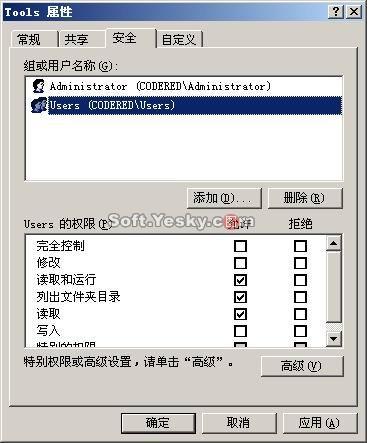

2.修改組或用戶的訪問權限,達到需要的安全要求。

由於在安裝時使用了NTFS系統,我們可以對任何文件及文件夾進行權限設置,使得各組和用戶對某一文件或文件夾的控制權不同。通過這樣的配置就能達到一定的安全要求。這裡以Tools文件夾為例介紹如何具體配置其安全屬性。首先點右鍵打開其屬性,選擇“安全”標簽,可以看到目前可訪問此文件夾的所有用戶,圖7。作為系統管理員,當然是擁有完全控制的權限了,但其他用戶或組就不一定要為其分配這麼高的權限,這不符合安全配置的原則,所以就得修改。仍以Users組為例介紹。單擊“添加”選擇用戶和組,圖8,單擊“高級”,再單擊“立即查找”即可找到當前計算機的所有用戶和組,圖5。選擇Users組後確定。可以看到此時能訪問該文件夾的用戶個組除了原來的Administrator還多了一個Users組用戶,圖9。這裡默認權限為讀取和運行、列出文件夾目錄和讀取。根據不同的安全要求可以為新加的Users組用戶配置其權限。當然你也可以直接按“刪除”把你想要刪除的用戶或組從列表中刪除,這樣他就不在有訪問此文件夾的權限。

圖 7

圖 8

圖 9

需要注意的幾點:

* 此權限設置是基於NTFS系統的,FAT格式的磁盤不能進行權限設置。

* 對某一文件的安全配置和對文件夾的安全配置完全一樣,從文件的屬性裡配置就行了。

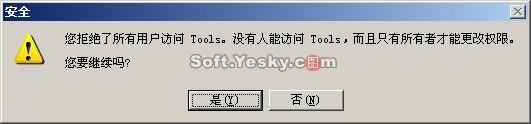

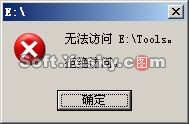

* 如果完全刪除了某一文件或文件夾的所有用戶或組,會出現圖10的提示,如果確定,此文件或文件夾就不可訪問,無論你的身份有多高,圖11。只有以Admin身份登錄,從新配置其安全屬性,為其添加新的用戶或組。

圖 10

圖 11

可以看出,通過對文件或文件夾的安全配置,即可達到對任意文件或文件夾的訪問權限控制,從而滿足不同的安全需求。

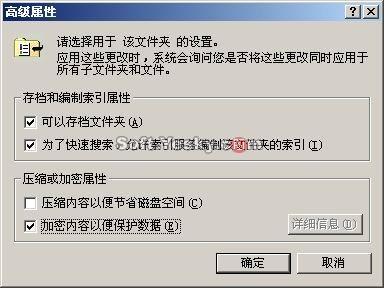

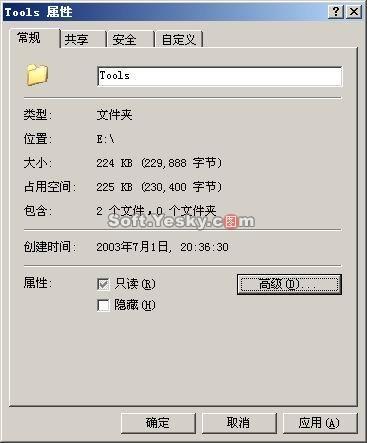

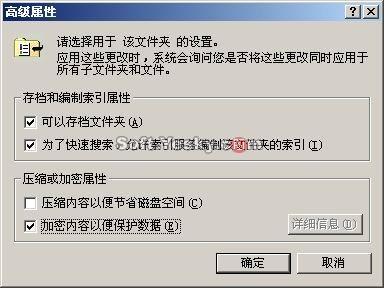

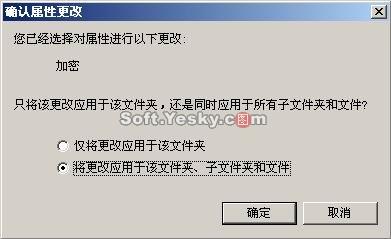

3.利用加密文件系統(EFS),加密文件或文件夾。Windows Server 2003支持利用EFS技術對任意文件或文件夾進行加密,這是一種核心的文件加密技術,基於NTFS系統,只有NTFS系統的磁盤才能使用此技術。加密後的文件或文件夾就不可被除此用戶以外的任何用戶訪問,而無論你的身份有多高。這樣就能更好的保護自己的敏感數據和重要文件。下面以Tools文件夾加密為例介紹。首先右鍵打開其屬性,在“常規”標簽裡“選擇“高級”選項進入高級屬性,圖12,將“加密內容以便保護數據”框選中並確認,圖13。確定後會出現圖14所示的選項。如果選擇上面一項,則只加密此文件夾,其他用戶雖然不能直接訪問此文件夾,但可以通過其他途徑如直接鍵入完整路徑來訪問裡面的內容;如果選擇下面一項,則此文件夾內所有的文件和文件夾都將被加密。

圖 12

圖 13

圖 14

使用加密文件系統需要注意以下幾點:

* 只有在NTFS系統上才支持數據加密,如果被加密的數據被移動到FAT格式的磁盤上,則會自動解密。

* 將非加密的數據移動到已加密的文件夾中,則會被自動加密,而且此過程是不可逆的,即把已加密的文件夾中數據移動到此文件夾外,數據不會自動解密。

* 無法加密系統文件、已被壓縮過的數據和Systemroot文件夾(即安裝目錄的Windows文件夾)。

* 加密數據不能防止被刪除或列出目錄,具有訪問權限的組或用戶即可刪除或列出已加密數據的目錄。所以應結合組或用戶權限設置,進一步保護好數據安全。

在計算機的日常使用中,我們總是需要限制某些用戶執行所有或部分程序,通過設置合理的規則可以鎖定系統所有或部分程序的運行。另一方面,隨著網絡、Internet以及電子郵件在日常生活中的使用日益增多,越來越多的病毒和木馬會故意進行偽裝來欺騙我們運行它們。而要做出安全的選擇來確定某個程序是否安全是非常困難的。“軟件限制策略”控制未知或不信任的軟件的運行需求,從而從一定程度上達到預防病毒和木馬的功效,為營造一個安全的環境提供了條件。接下來,筆者就介紹一下如何設置“軟件限制策略”。

從“管理工具”裡打開“本地安全設置”,在左側的窗口裡,可以看見“軟件限制策略”,打開後裡面包含兩個選項:“安全級別”和“其他規則”,圖15。

圖 15

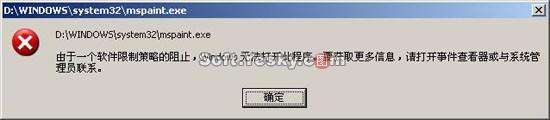

在“安全級別”裡,如果選擇了“不允許的”作為默認項,會出現一個提示框,圖16,確定後,系統會按新的規則將所有的可執行程序設置為禁用,當試圖打開程序時會提示錯誤,圖17。這就達到了鎖定所有程序的目的。解鎖的辦法當然就是還原“不受限的”為默認項了。

圖 16

圖 17

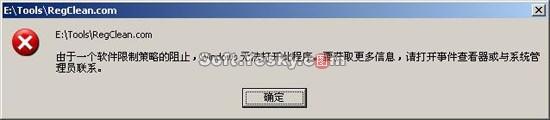

在“其他規則”裡,可以定義四種規則來滿足不同的需求:證書規則、哈希規則、Internet區域規則、路徑規則。這裡以“路徑規則”來介紹,其他的用法和作用都基本一樣。首先在“其他規則”上點右鍵,選擇“新建路徑規則”,圖18。點“浏覽”選好具體的文件夾,在安全級別裡選擇“不允許的”,然後確定。這樣就達到了對所選的文件夾內所有程序鎖定的目的。此時如果繼續運行此文件夾內的任何程序都回提示錯誤,圖19。同樣在這裡可以選擇某個具體的程序來鎖定。

圖 18

圖 19

介紹了基本的使用方法,但這並不能滿足所有的安全需求。有的時候,我們需要只能運行個別程序,硬盤上其他所有的程序都不能運行。如何達到這個目的呢?首先在“安全級別”裡把“不允許的”設置為默認,再到“其他規則”裡設置想運行的程序路徑,並設置安全級別為“不受限的”。這樣,除了新規則規定的程序以外,其他一切程序都不能運行。那麼如何利用此規則做好病毒和木馬的防御工作呢?我們可以在“其他規則”裡設置新規則,路徑指向郵件附件保存的路徑,然後把安全級別設置為“不允許的”即可。

另外,“軟件限制策略”和權限沒有關系,如果限制了某個程序不能執行,無論你以何身份身份來運行都會提示不能運行。經過處理後的程序對遠程登錄的用戶一樣適用。雖然設置適當的安全規則可以從一定程度上防御病毒和木馬的襲擊,但切不可把“軟件限制策略”當成防病毒軟件來使用,這只是緩兵之計。