在WindowsServer2008中,內置的防火牆得到了前所未有的改進和提升,再也不是原來的那個“雞肋”了。下面,探討以下其高級應用配置。

具有高級安全性的Windows防火牆結合了主機防火牆和IPSec。與邊界防火牆不同,具有高級安全性的Windows防火牆在每台運行此版本Windows的計算機上運行,並對可能穿越邊界網絡或源於組織內部的網絡攻擊提供本地保護。它還提供計算機到計算機的連接安全,使您可以對通信要求身份驗證和數據保護。

這個WindowsServer2008中的高級安全Windows防火牆(簡稱WFAS)。具有以下新功能特性:

1、新的圖形化界面。

現在通過一個管理控制台單元來配置這個高級防火牆。

2、雙向保護。

對出站、入站通信進行過濾。

3、與IPSEC更好的配合。

具有高級安全性的Windows防火牆將Windows防火牆功能和Internet協議安全(IPSec)集成到一個控制台中。使用這些高級選項可以按照環境所需的方式配置密鑰交換、數據保護(完整性和加密)以及身份驗證設置。

4、高級規則配置。

你可以針對WindowsServer上的各種對象創建防火牆規則,配置防火牆規則以確定阻止還是允許流量通過具有高級安全性的Windows防火牆。

傳入數據包到達計算機時,具有高級安全性的Windows防火牆檢查該數據包,並確定它是否符合防火牆規則中指定的標准。如果數據包與規則中的標准匹配,則具有高級安全性的Windows防火牆執行規則中指定的操作,即阻止連接或允許連接。如果數據包與規則中的標准不匹配,則具有高級安全性的Windows防火牆丟棄該數據包,並在防火牆日志文件中創建條目(如果啟用了日志記錄)。

對規則進行配置時,可以從各種標准中進行選擇:例如應用程序名稱、系統服務名稱、TCP端口、UDP端口、本地IP地址、遠程IP地址、配置文件、接口類型(如網絡適配器)、用戶、用戶組、計算機、計算機組、協議、ICMP類型等。規則中的標准添加在一起;添加的標准越多,具有高級安全性的Windows防火牆匹配傳入流量就越精細。

通過增加雙向防護功能、一個更好的圖形界面和高級的規則配置,這個高級安全Windows防火牆正在變得和傳統的基於主機的防火牆一樣強大,例如ZoneAlarmPro等。

通過使用這個高級防火牆,你可以更好的加固你的服務器以免遭攻擊,讓你的服務器不被利用去攻擊別人,以及真正確定什麼數據在進出你的服務器。下面讓我們看一下如何來實現這些目的。

配置Windows防火牆高級安全性

在以前WindowsServer中,你可以在去配置你的網絡適配器或從控制面板中來配置Windows防火牆。這個配置是非常簡單的。

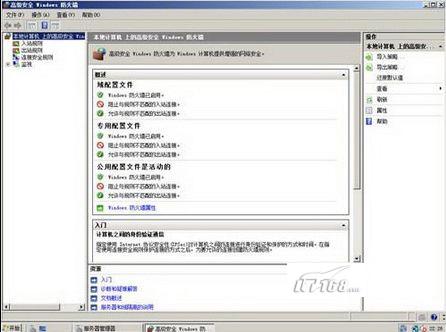

對於Windows高級安全防火牆,大多數管理員可以或者從Windows服務器管理器配置它,或者從只有Windows高級安全防火牆MMC管理單元中配置它。以下是兩個配置界面的截圖:

圖1、WindowsServer2008服務器管理器

圖2、Windows2008高級安全防火牆管理控制台

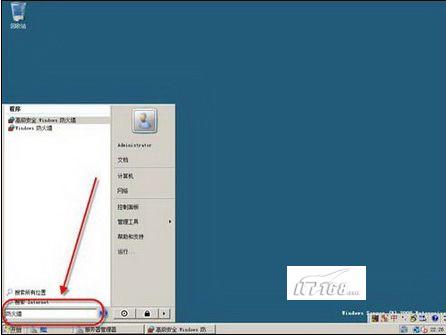

啟動這個Windows高級安全防火牆的最簡單最快速的方法是,在開始菜單的搜索框中鍵入'防火牆',如下圖:

圖3、快速啟動Windows2008高級安全防火牆管理控制台的方法

另外,你還可以用配置網絡組件設置的命令行工具Netsh來配置Windows高級安全防火牆。使用netshadvfirewall可以創建腳本,以便自動同時為IPv4和IPv6流量配置一組具有高級安全性的Windows防火牆設置。還可以使用netshadvfirewall命令顯示具有高級安全性的Windows防火牆的配置和狀態。

使用新的Windows高級安全防火牆MMC管理單元能配置什麼?

由於使用這個新的防火牆管理控制台你可以配置如此眾多的功能,我不可能面面俱道的提到它們。如果你曾經看過Windows2003內置防火牆的配置圖形界面,你會迅速的發現在這個新的Windows高級安全防火牆中躲了如此眾多的選項。下面讓我選其中一些最常用的功能來介紹給大家。

默認情況下,當你第一次進入Windows高級安全防火牆管理控制台的時候,你將看到Windows高級安全防火牆默認開啟,並且阻擋不匹配入站規則的入站連接。此外,這個新的出站防火牆默認被關閉。

你將注意的其他事情是,這個Windows高級安全防火牆還有多個配置文件供用戶選擇。

圖4、在Windows2008高級安全防火牆中提供的配置文件

在這個Windows高級安全防火牆中有一個域配置文件、專用配置文件和公用配置文件。配置文件是一種分組設置的方法,如防火牆規則和連接安全規則,根據計算機連接的位置將其應用於該計算機。例如根據你的計算機是在企業局域網中還是在本地咖啡店中。

在我看來,在我們討論過的Windows2008高級安全防火牆的所有改進中,意義最重大的改進當屬更復雜的防火牆規則。看一下在WindowsServer2003防火牆增加一個例外的選項,如下圖:

圖5、Windows2003Server防火牆例外窗口

再來對比一下Windows2008Server中的配置窗口。

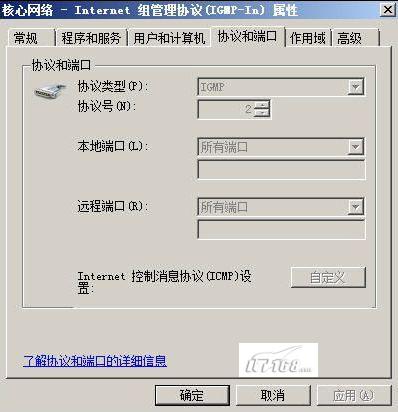

圖6、Windows2008Server高級防火牆例外設置窗口

注意協議和端口標簽只是這個多標簽窗口中的一小部分。你還可以將規則應用到用戶及計算機、程序和服務以及IP地址范圍。通過這種復雜的防火牆規則配置,微軟已經將Windows高級安全防火牆朝著微軟的IASServer發展。

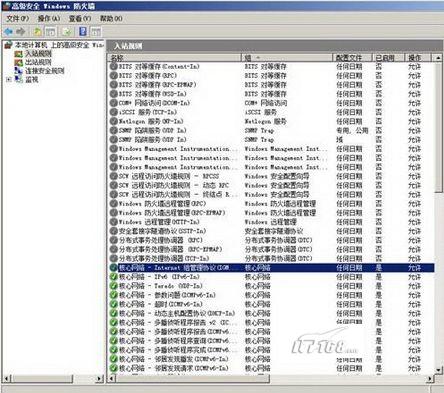

Windows高級安全防火牆所提供的默認規則的數量也是令人吃驚的。在Windows2003Server中,只有三個默認的例外規則。而Windows2008高級安全防火牆提供了大約90個默認入站防火牆規則和至少40個默認外出規則。

圖7、Windows2008Server高級防火牆默認入站規則

那麼你如何使用這個新的Windows高級防火牆創建一個規則呢?讓我們接下來看一下。

如何創建一個定制的入站規則?

假如說你已經在你的Windows2008Server上安裝了Windows版的Apache網站服務器。如果你已經使用了Windows內置的IIS網站服務器,這個端口自動會為你打開。但是,由於你現在使用一個來自第三方的網站服務器,而且你打開了入站防火牆,你必須手動的打開這個窗口。

以下是步驟:

·識別你要屏蔽的協議-在我們的例子中,它是TCP/IP(與之對應的則是UDP/IP或ICMP)。

·識別源IP地址、源端口號、目的IP地址和目的端口。我們進行的Web通信是來自於任何IP地址和任何端口號並流向這個服務器80端口的數據通信。(注意,你可以為一個特定的程序創建一條規則,諸如這兒的apacheHTTP服務器)。

·打開Windows高級安全防火牆管理控制台。

·增加規則-點擊在Windows高級安全防火牆MMC中的新建規則按鈕,開始啟動新規則的向導。

圖8、Windows2008Server高級防火牆管理控制台-新建規則按鈕

·為一個端口選擇你想要創建的規則。

·配置協議及端口號-選擇默認的TCP協議,並輸入80作為端口,然後點擊下一步。

·選擇默認的"允許連接"並點擊下一步。

·選擇默認的應用這條規則到所有配置文件,並點擊下一步。

·給這個規則起一個名字,然後點擊下一步。

這時候,你將得到如下圖的一條規則:

圖9、創建規則後的Windows2008Server高級防火牆管理控制台

配置完畢。