盡管Windows Server 2008系統的安全性要領先其他操作系統一大步,不過默認狀態下過高的安全級別常常使不少人無法順利地在Windows Server 2008系統環境下進行各種操作,為此許多用戶往往會采用手工方法來降低Windows Server 2008系統的安全訪問級別。可是,一旦降低了安全訪問級別,Windows Server 2008系統遭遇安全攻擊的可能性就非常大了;那麼如何在安全訪問級別不高的情況下,我們仍然能夠讓Windows Server 2008系統安全地運行?要做到這一點,我們可以利用Windows Server 2008系統強大的組策略功能,來對相關選項參數進行有效設置!

1、禁止惡意程序“不請自來”

在Windows Server 2008系統環境中使用IE浏覽器上網浏覽網頁內容時,時常會有一些惡意程序不請自來,偷偷下載保存到本地計算機硬盤中,這樣不但會白白浪費寶貴的硬盤空間資源,而且也會給本地計算機系統的安全帶來不少麻煩。為了讓Windows Server 2008系統更加安全,我們往往需要借助專業的軟件工具才能禁止應用程序隨意下載,很顯然這樣操作不但麻煩而且比較累人;其實,在Windows Server 2008系統環境中,我們只要簡單地設置一下系統組策略參數,就能禁止惡意程序自動下載保存到本地計算機硬盤中了,下面就是具體的設置步驟:

首先以特權帳號進入Windows Server 2008系統環境,依次點選系統桌面中的“開始”/“運行”命令,在系統運行框中執行gpedit.msc命令,打開本地計算機的組策略編輯窗口;

圖1 Internet Explorer 進程屬性

其次在組策略編輯窗口左側區域展開“計算機配置”分支,再依次選擇該分支下面的“管理模板”/“Windows組件”/“Internet Explorer”/“安全功能”/“限制文件下載”子項,雙擊“限制文件下載”子項下面的“Internet Explorer進程”組策略選項,打開如圖1所示的目標組策略屬性設置窗口;選中“已啟用”選項,再單擊“確定”按鈕退出組策略屬性設置窗口,這樣一來我們就能成功啟用限制Internet Explorer進程下載文件的策略設置,日後Windows Server 2008系統就會自動彈出阻止Internet Explorer進程的非用戶初始化的文件下載提示,單擊提示對話框中的“確定”按鈕,惡意程序就不會通過IE浏覽器窗口隨意下載保存到本地計算機硬盤中了。

2、對重要文件夾進行安全審核

Windows Server 2008系統可以使用安全審核的方法來跟蹤訪問重要文件夾或其他對象的登錄嘗試、用戶賬號、系統關閉、重啟系統以及其他一些事件。要是我們能夠充分利用Windows Server 2008系統文件夾的審核功能,就能有效保證重要文件夾的訪問安全性,其他非法攻擊者就無法輕易對其進行惡意破壞;在對Windows Server 2008系統中的重要文件夾進行訪問審核時,我們可以按照如下步驟來進行:

首先以特權帳號進入Windows Server 2008系統環境,依次點選系統桌面中的“開始”/“運行”命令,在系統運行框中執行gpedit.msc命令,打開本地計算機的組策略編輯窗口;

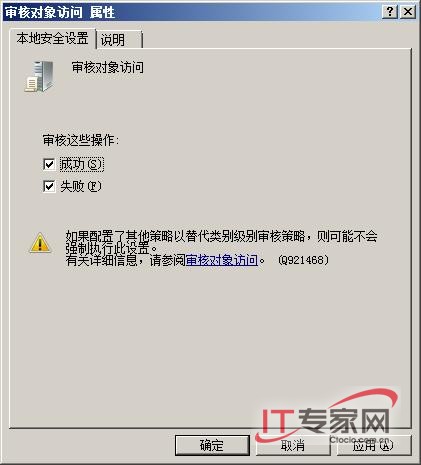

其次在組策略編輯窗口左側區域展開“計算機配置”分支,再依次選擇該分支下面的“Windows設置”/“安全設置”/“本地策略”/“審核策略”選項,在對應“審核策略”選項的右側顯示區域中找到“審核對象訪問”目標組策略項目,並用鼠標右鍵單擊該項目,執行右鍵菜單中的“屬性”命令打開目標組策略項目的屬性設置窗口,如圖2所示;

圖2 組策略 審核對象訪問屬性

選中該屬性設置窗口中的“成功”和“失敗”復選項,再單擊“確定”按鈕,如此一來訪問重要文件夾或其他對象的登錄嘗試、用戶賬號、系統關閉、重啟系統以及其他一些事件無論成功與失敗,都會被Windows Server 2008系統自動記錄保存到對應的日志文件中,我們只要及時查看服務器系統的相關日志文件,就能知道重要文件夾以及其他一些對象是否遭受過非法訪問或攻擊了,一旦發現系統存在安全隱患的話,我們只要根據日志文件中的內容及時采取針對性措施進行安全防范就可以了。

3、禁止改變本地安全訪問級別

在辦公室中,我們有時需要與其他同事共享使用同一台計算機,當我們對本地計算機的IE浏覽器安全訪問級別設置好,肯定不希望其他同事隨意更改它的安全訪問級別,畢竟安全級別要是設置得太低的話,會導致潛藏在網絡中的各種病毒或木馬對本地計算機進行惡意攻擊,從而可能造成本地系統運行緩慢或者無法正常運行的故障現象。為了防止其他人隨意更改本地計算機的安全訪問級別,Windows Server 2008系統允許我們進入如下設置,來保護本地系統的安全:

首先以特權帳號進入Windows Server 2008系統環境,依次點選系統桌面中的“開始”/“運行”命令,在系統運行框中執行gpedit.msc命令,打開本地計算機的組策略編輯窗口;

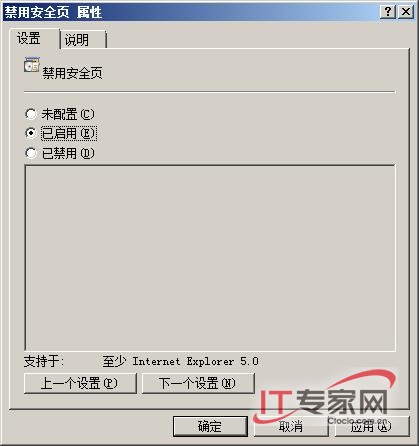

其次在組策略編輯窗口左側區域展開“用戶配置”分支,再依次選擇該分支下面的“管理模板”/“Windows組件”/“Internet Explorer”/“Internet控制模板”選項,在對應“Internet控制模板”選項的右側顯示區域中找到“禁用安全頁”目標組策略項目,並用鼠標右鍵單擊該項目,執行右鍵菜單中的“屬性”命令打開目標組策略項目的屬性設置窗口,如圖3所示;

圖3 禁用安全頁屬性

選中該屬性設置窗口中的“已啟用”選項,再單擊“確定”按鈕結束目標組策略屬性設置操作,如此一來Internet Explorer的安全設置頁面就會被自動隱藏起來,這樣的話其他同事就無法進入該安全標簽設置頁面來隨意更改本地系統的安全訪問級別了,那麼本地計算機系統的安全性也就能得到有效保證了。

當然,我們也可以通過隱藏Internet Explorer窗口中的“Internet選項”,阻止其他同事隨意進入IE浏覽器的選項設置界面,來調整本地系統的安全訪問級別以及其他上網訪問參數。在隱藏Internet Explorer窗口中的“Internet選項”時,我們可以按照前面的操作步驟打開Windows Server 2008系統的組策略編輯窗口,將鼠標定位於“用戶配置”/“管理模板”/“Windows組件”/“Internet Explorer”/“浏覽器菜單”分支選項上,再將該目標分支選項下面的禁用“Internet選項”組策略的屬性設置窗口打開,然後選中其中的“已啟用”選項,最後單擊“確定”按鈕就能使設置生效了。

4、禁止超級賬號名稱被偷竊

許多技術高明的黑客或惡意攻擊者常常會通過登錄Windows Server 2008系統的SID標識,來竊取系統超級賬號的名稱信息,之後再利用目標賬號名稱嘗試去暴力破解登錄Windows Server 2008系統的密碼,最終獲得Windows Server 2008系統的所有控制權限;很明顯,一旦系統的超級權限帳號名稱被非法竊取使用的話,那麼Windows Server 2008系統的安全性就沒有任何保證了。為了有效保證Windows Server 2008系統的安全性,我們不妨進行如下設置,禁止任何用戶通過SID標識獲取對應系統登錄賬號的名稱信息:

首先以特權帳號進入Windows Server 2008系統環境,依次點選系統桌面中的“開始”/“運行”命令,在系統運行框中執行gpedit.msc命令,打開本地計算機的組策略編輯窗口;

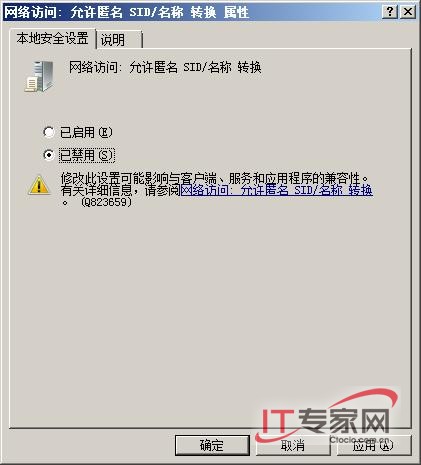

其次在組策略編輯窗口左側區域展開“計算機配置”分支,再依次選擇該分支下面的“Windows設置”/“安全設置”/“本地策略”/“安全選項”項目,找到該分支項目下面的“網絡訪問:允許匿名SID/名稱轉換”目標組策略選項,並用鼠標右鍵單擊該選項,執行右鍵菜單中的“屬性”命令打開如圖4所示的目標組策略屬性設置界面,選中

圖4 網絡訪問屬性

其中的“已禁用”選項,再單擊“確定”按鈕退出組策略屬性設置窗口,這樣的話任何用戶都將無法利用SID標識來竊取Windows Server 2008系統的登錄賬號名稱信息了,那麼Windows Server 2008系統受到暴力破解登錄的機會就大大減少了,此時對應系統的安全性也就能得到有效保證了。

5、禁止U盤病毒“趁虛而入”

很多時候,我們都是通過U盤與其他計算機系統相互交換信息的,但遺憾的是現在Internet網絡中的U盤病毒瘋狂肆虐,那麼對於Windows Server 2008系統來說,我們究竟該采取什麼措施來禁止U盤病毒“趁虛而入”呢?其實很簡單,我們可以通過設置Windows Server 2008系統的組策略參數,來禁止本地計算機系統讀取U盤,那樣一來U盤中的病毒文件就無法傳播出來,下面就是具體的設置步驟:

首先以特權帳號進入Windows Server 2008系統環境,依次點選系統桌面中的“開始”/“運行”命令,在系統運行框中執行gpedit.msc命令,打開本地計算機的組策略編輯窗口;

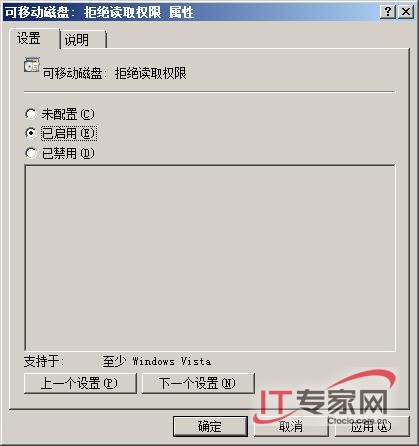

其次在組策略編輯窗口左側區域展開“用戶配置”分支,再依次選擇該分支下面的“管理模板”/“系統”/“可移動存儲”選項,找到該分支選項下面的“可移動磁盤:拒絕讀取權限”目標組策略選項,並用鼠標右鍵單擊該選項,執行右鍵菜單中的“屬性”命令打開如圖5所示的目標組策略屬性設置界面,選中

圖5 可移動磁盤屬性

其中的“已啟用”選項,再單擊“確定”按鈕退出組策略屬性設置窗口;

同樣地,再打開“可移動磁盤:拒絕寫入權限”目標組策略選項的屬性設置窗口,選中該窗口中的“已啟用”選項,最後再單擊“確定”按鈕就能使設置生效了,此時U盤病毒就不能“趁虛而入”了,那麼Windows Server 2008系統也就不會遭遇U盤病毒的非法攻擊了。

6、禁止來自程序的漏洞攻擊

不少用戶往往會錯誤地認為,只要對Windows Server 2008服務器系統的補丁程序進行及時更新,就能讓本地服務器系統遠離網絡中各種木馬程序或惡意病毒的非法攻擊了。其實,為Windows Server 2008服務器系統更新補丁程序只能堵住系統自身存在的一些安全漏洞,如果安裝在Windows Server 2008系統中的應用程序有明顯漏洞時,那麼網絡中各種木馬程序或惡意病毒仍然能夠利用應用程序存在的安全漏洞來對Windows Server 2008系統進行非法攻擊。那麼在Windows Server 2008系統環境中,我們該采取什麼措施來禁止病毒或木馬利用應用程序漏洞來對服務器進行非法攻擊呢?很簡單!我們可以利用Windows Server 2008服務器系統內置的高級防火牆程序來實現這一目的,下面就是具體的設置步驟:

首先以特權帳號進入Windows Server 2008系統環境,依次點選系統桌面中的“開始”/“運行”命令,在系統運行框中執行gpedit.msc命令,打開本地服務器的組策略編輯窗口;

其次在組策略編輯窗口左側區域展開“計算機配置”分支,再依次選擇該分支下面的“Windows設置”/“安全設置”/“高級安全Windows防火牆”/“高級安全Windows防火牆——本地組策略對象”選項,用鼠標右鍵單擊該分支選項下面的“入站規則”子項,從彈出的右鍵菜單中執行“屬性”命令打開新建入站規則向導設置界面;

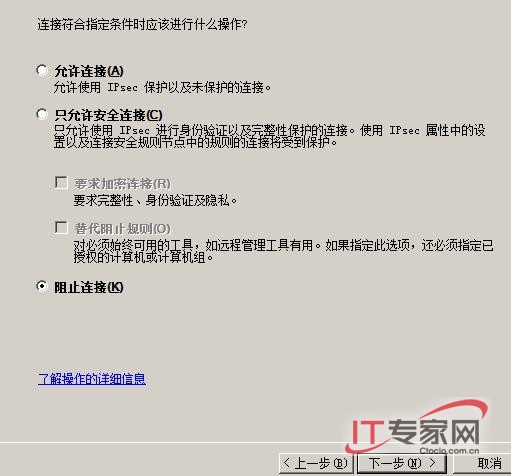

圖6 入站規則向導

根據向導界面的提示,將規則類型參數設置為“程序”,然後選中“此程序路徑”選項,並單擊“浏覽”按鈕,將存在明顯漏洞的目標應用程序選中,當屏幕上出現如圖6所示的向導設置界面時,我們可以選中“阻止連接”項目,最後再設置好新建規則的名稱,並單擊“完成”按鈕,如此一來Windows Server 2008系統中的高級防火牆程序就會禁止那些存在明顯安全漏洞的應用程序訪問網絡了,那樣的話病毒或木馬自然也就不能通過應用程序漏洞對本地服務器實施惡意攻擊了。