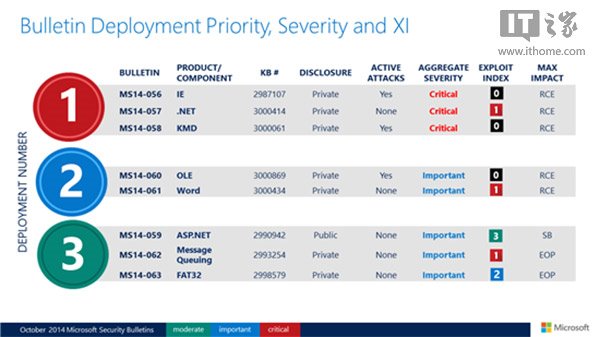

微軟公司今日如期發布了10月份安全更新、修復補丁,總共包含8枚補丁,其中包含了三項嚴重級別安全更新。據微軟MSDN安全公告介紹,本次更新累計修補了24個通用產品安全漏洞(CVEs),涵蓋Windows、Internet Explorer、.Net Framework、.ASP.NET以及Office等產品。

其中一枚IE累積功能更新補丁被標記為嚴重級別,在用戶查看特定網頁或者打開電子郵件中的鏈接時,會被遠程執行代碼。攻擊者借此可以獲取當前用戶權限,尤其對那些喜歡直接使用管理員賬戶的用戶,影響更加顯著。建議用戶及時進行更新修復。

微軟10月份安全更新詳細內容,參考如下:

• MS14-056:Internet Explorer 的累積性安全更新 (2987107) (嚴重)

此安全更新可解決 Internet Explorer 中 14 個秘密報告的漏洞。最嚴重的漏洞可能在用戶使用 Internet Explorer 查看特制網頁時允許遠程執行代碼。成功利用這些漏洞的攻擊者可以獲得與當前用戶相同的用戶權限。那些帳戶被配置為擁有較少系統用戶權限的客戶比具有管理用戶權限的客戶受到的影響要小。

• MS14-057:.NET Framework 中的漏洞可能允許遠程執行代碼 (3000414) (嚴重)

此安全更新可解決 Microsoft .NET Framework 中三個秘密報告的漏洞。如果攻擊者將包含國際字符的特制 URI 請求發送到 .NET Web 應用程序,則其中最嚴重的漏洞可能允許遠程執行代碼。在 .NET 4.0 應用程序中,容易受到攻擊的功能 (iriParsing) 默認情況下被禁用;要利用該漏洞,應用程序必須明確啟用此功能。在 .NET 4.5 應用程序中,iriParsing 默認情況下啟用,不能被禁用。

• MS14-058:內核模式驅動程序中的漏洞可能允許遠程執行代碼 (3000061) (嚴重)

此安全更新可解決 Microsoft Windows 中兩個秘密報告的漏洞。如果攻擊者誘使用戶打開特制文檔或訪問包含嵌入 TrueType 字體的不受信任的網站,則其中較為嚴重的漏洞可能允許遠程執行代碼。但是在所有情況下,攻擊者無法強制用戶執行這些操作。相反,攻擊者必須說服用戶這樣做,方法通常是讓用戶單擊電子郵件或 Instant Messenger 消息中的鏈接。

• MS14-059:ASP.NET MVC 中的漏洞可能允許繞過安全功能 (2990942) (重要)

此安全更新解決了 ASP.NET MVC 中一個公開披露的漏洞。如果攻擊者誘使用戶單擊特制鏈接或訪問包含旨在利用漏洞的特制內容的網頁,則此漏洞可能允許繞過安全功能。在基於 Web 的攻擊情形中,攻擊者可能擁有一個旨在通過 Web 浏覽器利用漏洞的特制網站,然後誘使用戶查看該網站。攻擊者還可能利用受到破壞的網站以及接受或宿主用戶提供的內容或廣告的網站。這些網站可能包含可以利用此漏洞的特制內容。但是在所有情況下,攻擊者無法強制用戶查看由攻擊者控制的內容。相反,攻擊者必須誘使用戶采取行動,方法通常是讓用戶單擊電子郵件或 Instant Messenger 消息中的鏈接以使用戶鏈接到攻擊者的網站,或者讓用戶打開通過電子郵件發送的附件。

• MS14-060:Windows OLE 中的漏洞可能允許遠程執行代碼 (3000869) (重要)

此安全更新可解決 Microsoft Windows 中一個秘密報告的漏洞。如果用戶打開包含特制 OLE 對象的 Microsoft Office 文件,則該漏洞可能允許遠程執行代碼。成功利用此漏洞的攻擊者可以在當前用戶的上下文中運行任意代碼。如果當前用戶使用管理用戶權限登錄,則攻擊者可隨後安裝程序;查看、更改或刪除數據;或者創建擁有完全用戶權限的新帳戶。那些帳戶被配置為擁有較少用戶權限的用戶比具有管理用戶權限的用戶受到的影響要小。

• MS14-061:Microsoft Word 和 Office Web Apps 中的漏洞可能允許遠程執行代碼 (3000434) (重要)

此安全更新可解決 Microsoft Office 中一個秘密報告的漏洞。如果攻擊者誘使用戶打開特制 Microsoft Word 文件,此漏洞可能允許遠程執行代碼。成功利用該漏洞的攻擊者可以獲得與當前用戶相同的用戶權限。如果當前用戶使用管理用戶權限登錄,則攻擊者可隨後安裝程序;查看、更改或刪除數據;或者創建擁有完全用戶權限的新帳戶。那些帳戶被配置為擁有較少用戶權限的用戶比具有管理用戶權限的用戶受到的影響要小。

• MS14-062:消息隊列服務中的漏洞可能允許特權提升 (2993254) (重要)

此安全更新可解決 Microsoft Windows 中一個公開披露的漏洞。如果攻擊者向消息隊列服務發送特制輸入/輸出控制 (IOCTL) 請求,則該漏洞可能允許特權提升。成功利用此漏洞便可完全訪問受影響的系統。默認情況下,消息隊列組件不安裝在任何受影響的操作系統版本上,而僅由具有管理特權的用戶啟用。只有手動啟用“消息隊列服務”組件的客戶才可能受此問題的影響。

• MS14-063:FAT32 磁盤分區驅動程序中的漏洞可能允許特權提升 (2998579) (重要)

此安全更新可解決 Microsoft Windows 中一個秘密報告的漏洞。Windows FASTFAT 系統驅動程序與 FAT32 磁盤分區進行交互的方式中存在一個特權提升漏洞。成功利用此漏洞的攻擊者可以使用提升的特權執行任意代碼。

本次IE11更新還帶來了部分功能上的變化,例如新的標簽卡頁面新增Bing搜索欄、原來經常訪問的站點模塊下移等。