直接從微軟服務器下載(包括通過應用商店下載或利用截獲的直接下載鏈接通過其它下載工具下載)到的esd映像文件都是經過加密的。通過升級助手下載完成後得到的鏡像內的esd映像是經過解密的。

1、使用DISM查看esd映像信息

與查看wim信息相同,通過DISM的get-wiminfo可以查看esd映像信息.

dism /Export-Image/SourceImageFile:"E:\install.wim" /SourceIndex:1/DestinationImageFile:"E:\install.esd" /Compress:recovery”

這裡我們要知道build的安裝文件的索引是什麼。需要記下來的哦

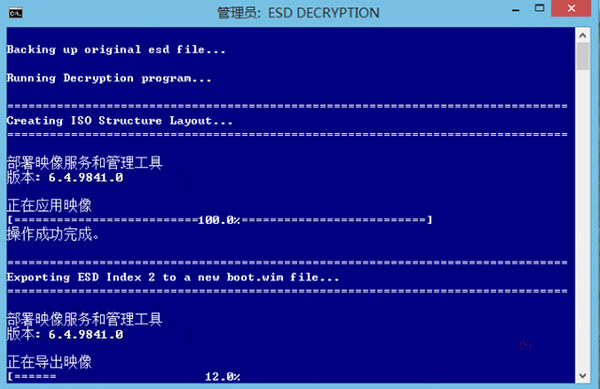

原版的esd映像實際上就是一個完整的安裝鏡像如上圖所示。與MSDN標准鏡像對比,此處的2號映像對應MSDN鏡像中sources/boot.wim的1號映像, 3號映像對應MSDN鏡像中sources/boot.wim的2號映像,4號映像對應MSDN鏡像中sources/install.wim,1號映像則對應MSDN鏡像中除boot.wim和 install.wim以外的其余文件。

2、解密ESD文件

這裡提供一個工具ESD Decrypter

注意,解密過程會直接修改原esd文件,如需保留原加密文件,請事先備份一份!

下載工具後解壓。這裡將解密工具(esddecrypt.exe 文件)與加密esd文件放在同一文件夾。 以管理員身份運行CMD,輸入如下命令即可解密esd文件

3、使用dism處理esd映像文件

解密後的esd文件就可以用dism來處理了,但是這裡的處理是有限制的:僅限於導入導出export-image(僅限將wim或esd導出為esd,無法直接將esd導出為 wim)和應用apply-image;無法通過掛載mount-image來直接修改esd文件內容。如需要轉為wim映像,需要應用映像進行重捕獲,其過程為:

(1)應用esd映像

dism /apply-image/imagefile:xxxxxxxx.esd /index:4 /applydir:G:\

解釋:這裡的xxxxxx.esd為ESD文件名,index4為第一步獲得的索引,applydir 後面的為盤符

(2)重新捕獲為wim格式映像

dism /capture-image/imagefile:install.wim /compress:max /capturedir:G:\ /name:"build9860"/compress:max /checkintegrity /verify

這裡的capturedir:G:\/name:"build9860" G代表盤符 個人情況不一 請按照自己的輸入 name是給捕捉的wim命名 這裡隨意

借助esd-decrypter-v4c工具將加密esd文件處理成普通包含wim的ISO鏡像的方法:

前面我們已經知道加密esd文件實則是一個完整的系統安裝鏡像,如果要轉換為包含wim的ISO鏡像,需要作如下處理:

——>解密esd文件;

——>分別應用esd中的各映像;

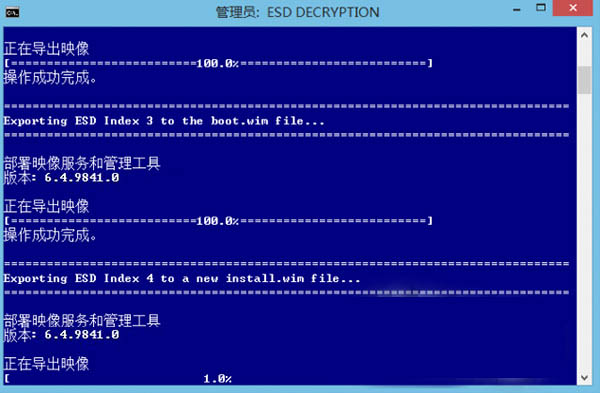

——>將2和3號映像重捕獲為boot.wim;

——>將4號映像重捕獲為install.wim;

——>將重捕獲得到的boot.wim與install.wim放到1號映像解開的sources文件夾中,利用oscdimg打包即可。

制作過程是比較繁瑣的,不過esd-decrypter已經包含轉換的批處理。下載解壓後,將加密esd放到decrypt.cmd所在的目錄中,在命令提示符上右鍵單擊並選擇“以管理員身份運行”,鍵盤敲入4即開始制作,耐心等待最後就可以得到完整的包含install.wim的ISO鏡像了。

因為這是一個非常耗時的過程,所以你需要有足夠的耐心。

esd轉換wim工具esd-decrypter-v4c下載:

http://pan.baidu.com/s/1o6BMOfo