隨著IT技術的日趨成熟,企業中賬號的安全管理也越來越嚴格,其中賬號密碼的管理尤為重要,通常保證賬號密碼安全的方法是通過在域的級別統一配置賬號和密碼組策略,從而實現企業密碼的統一化。但事實上,企業中不同用戶賬號的密碼的重要性是不同的,比如IT管理員的賬號密碼相對於普通用戶的賬號密碼來說更為重要,除此之外,過於復雜的密碼對於專門運維的人員來說,記憶起來可能不太困難,但對於普通用戶來講,記憶起來並不是一件容易的事情,因此,針對管理員賬號和普通域用戶賬號分別配置一套密碼策略的需求就應運而生了。

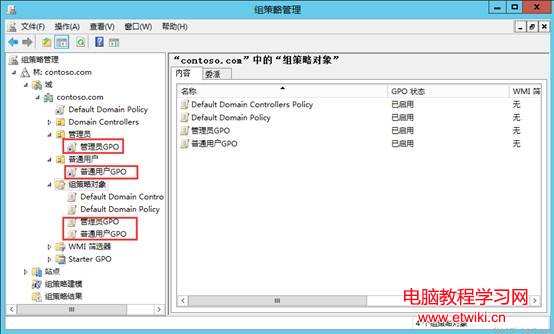

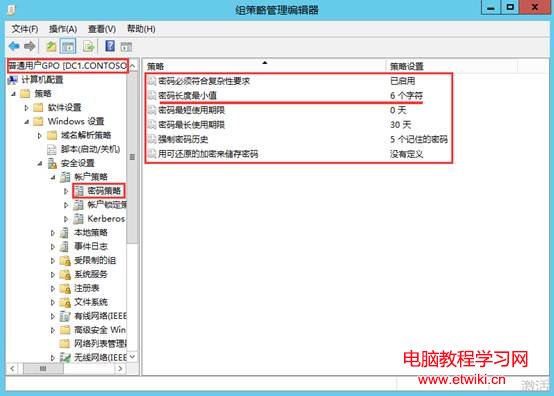

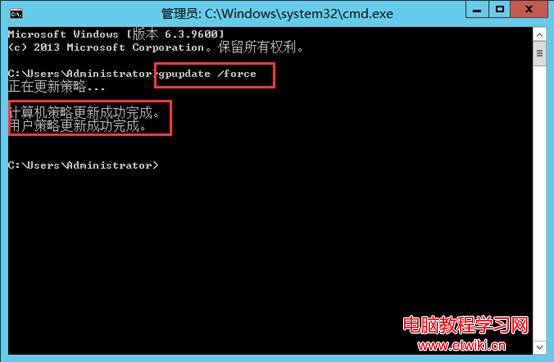

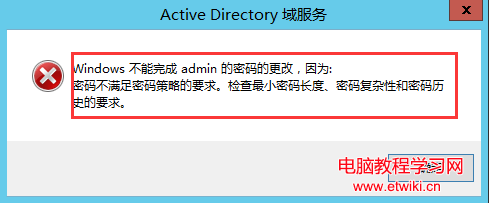

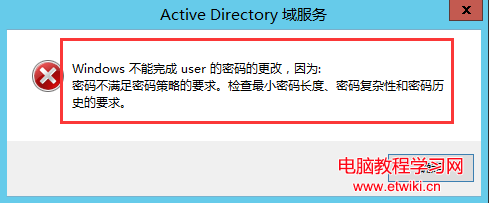

那麼究竟如何實現不同用戶密碼策略的顆粒化管理呢?很多對密碼組策略不太了解的管理員是這麼做的:將管理員賬號和普通域用戶賬號放在規劃好的不同OU內,然後在不同的OU下面掛載不同的組策略,並分別配置不同的密碼策略,實現不同類型用戶密碼策略的管理。這種做法看上去貌似完美的實現了密碼的顆粒化管理,但究竟能不能實現我們預期的效果呢?可以肯定的說,這樣做是無法達到我們的預期。那如果無法達到預期的效果,那麼不同OU下配置的密碼策略影響的又是什麼呢?接下來我們將通過實驗來做個探究。

實驗環境:

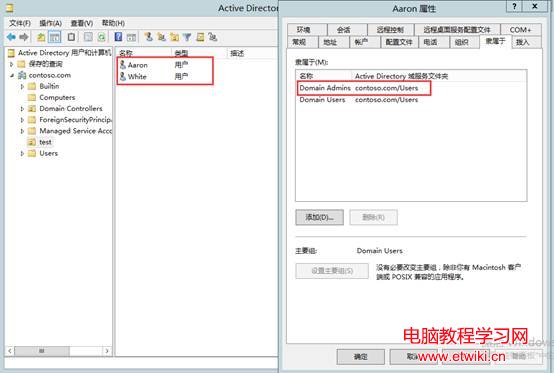

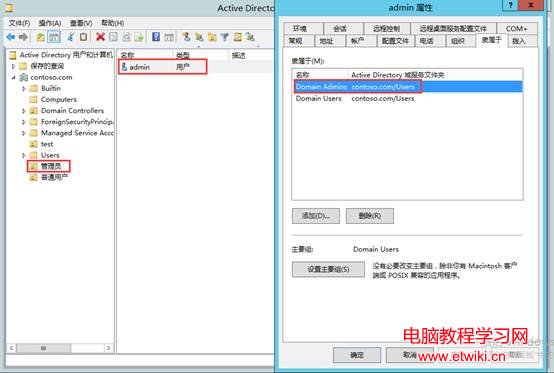

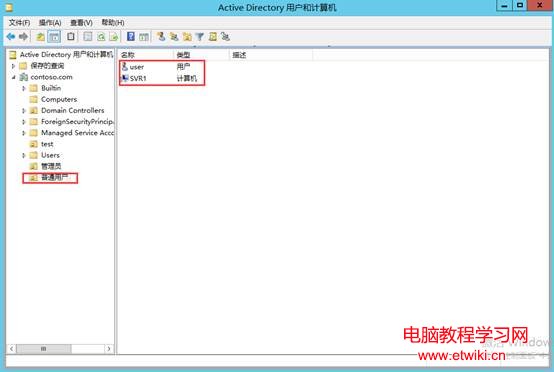

安裝了windows server2012R2系統的服務器DC1和SVR1,其中DC1為域控制器,SVR1為加入域內的計算機,其它的配置如下:

服務器名稱

賬號類型

賬號

隸屬組

隸屬OU

DC1

域用戶

admin

Domain Admins

Domain Users

管理員

user

Domain Users

普通用戶

域內計算機

SVR1

/

/

SVR1

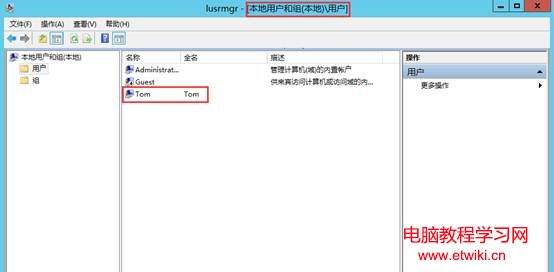

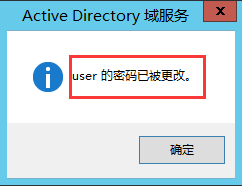

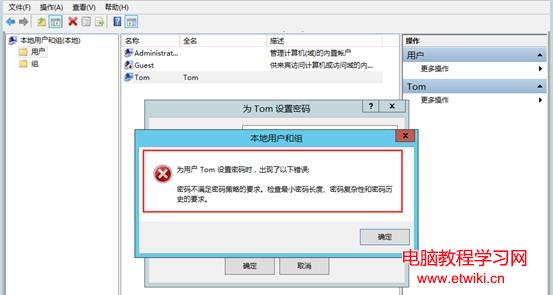

本地賬號

Tom

/

/

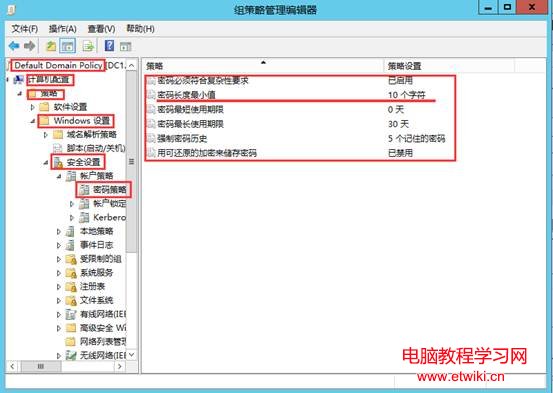

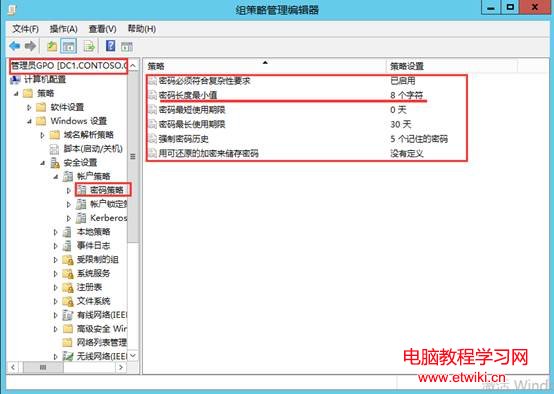

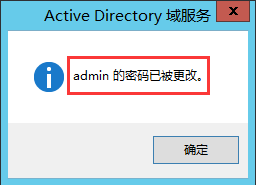

在上一節Windows Server2012實現密碼顆粒化管理(一)中學習了,一個域內只能有一套密碼策略,並且只有域的級別配置的密碼策略才是有效的,但這並沒有幫我們解決實現一個域內為不同類型的用戶配置差異的密碼策略實現用戶密碼的顆粒化管理。那麼在這一節,我們將著重討論如何在windows環境下實現密碼的顆粒化管理。

在Windows Server2008以前,要想實現一個域內兩套密碼策略,沒有其他辦法,只能通過新增一個域,然後將管理員賬號單獨放在新增的域內,在新增的域的級別配置密碼策略,而在現有的域內為普通的域用戶配置統一的密碼策略,這種方法雖然也可以實現我們的需求,但是實際操作既要新增域又要考慮跨域管理訪問的問題,非常麻煩。

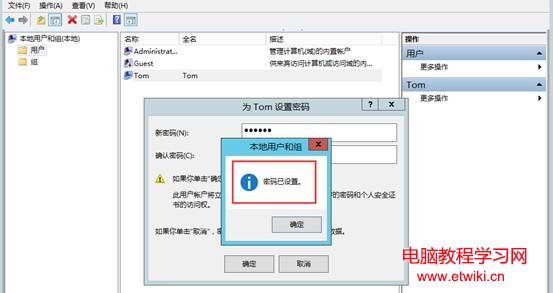

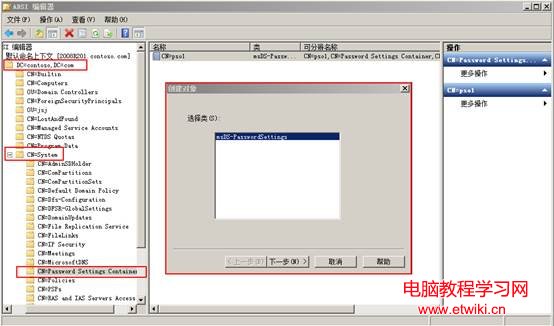

而在Windows Server 2008版本中就出現了可以實現一個域內為不同用戶分別設置不同密碼配置的多元化密碼策略。在windows server 2008版本中配置多元化密碼策略,需要在ADSI編輯器中打開域分區,找到System容器,展開後找到Password Settings Container,然後新建對象,按照向導一步步實現多元化密碼策略的配置,並且配置完後還需要指定將密碼策略應用到哪些安全主體後才可以使用(如下圖所示)。

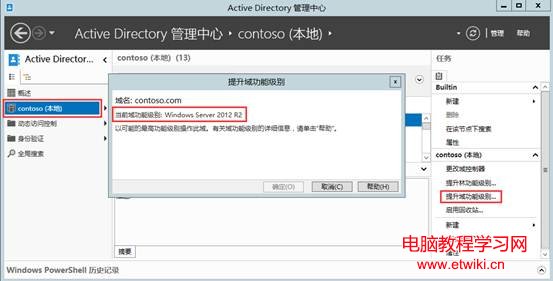

雖然Windows server2008提供了密碼的顆粒化管理,但是我們可以看到實施起來是非常麻煩的,而且出錯的可能性也比較大。而在Windows server2012中對這個功能在操作方面進行了很大的改進,我們不需要打開ADSI編輯器,直接通過Windows server 2012中的Active Directory管理中心輕而易舉的設置多元化的密碼策略。而要設置多元化的密碼策略之前需要一些先決條件的准備:

1、權限:domain admins組內的成員

2、域的功能級別:windows server 2008或者更高

3、管理的控制台:windows server2012版本中的Active Directory管理中心