今天剛剛在論壇轉了轉,看到這樣一篇帖子是關於路由器破解的,突然發現我家的路由器也是這樣被閹割過的,而且頁面和上文中提到的驚人的相似,我本來以為是一樣的。

於是果斷用火狐進入空空如也,這是怎麼回事?突然驚覺了,我和他型號不一樣的,於是只好靠自己了!

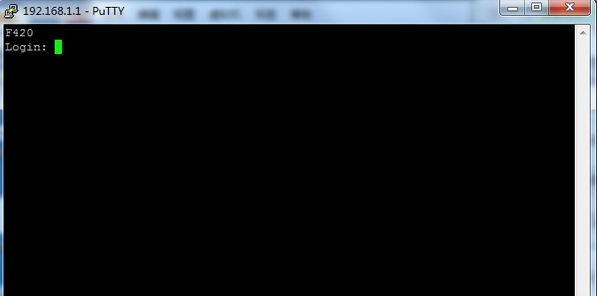

常規思路,先試一下路由器的弱口令,系統內核是:Linux 2.6.9 - 2.6.31,先用putty來telnet一下。

開始嘗試弱口令,admin admin888等等,最終在經過十五分鐘的嘗試後用root/root這個蛋疼密碼進去了。

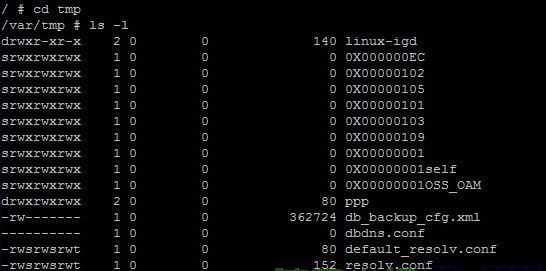

然後先看看目錄,然後依次進入每個目錄查看一下內容,發現在home文件夾下httpd文件夾下就是網頁訪問的根目錄。

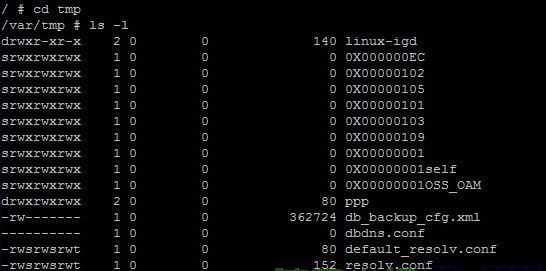

然後找啊找找啊找,終於在tmp文件夾下發現一個名字叫db_backup_cfg.xml的文件:

cat了一下,然後頓時被刷瞎了狗眼。

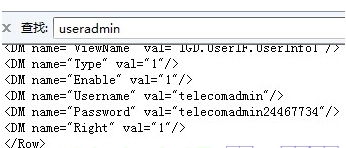

無奈,將它復制到網站根目錄下面,cp db_backup_cfg.xml /home/httpd/然後顯示執行成功之後,訪問路由頁面http://192.168.1.1/db_backup_cfg.xml,成功訪問,看到一大串英文。

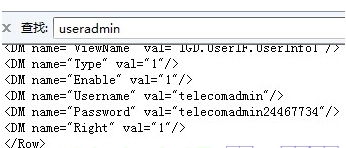

按下Ctrl+F,輸入useradmin(這個是電信給我的賬號,我猜測如果有賬號顯示,那就應該會在這個賬號附近),果不其然:

賬號是telecomadmin,密碼是一大串。用它在返回192.168.1.1輸入密碼訪問,果然多出來好多功能,終於,提權成功!

整個過程並不復雜,但是引人深思。難道電信的這個路由器都用的是默認密碼root和root麼?那豈不是黑客可以通過各種手段入侵各種家用路由器?並且事後我嘗試用passwd修改密碼,但是顯示

/bin/sh: passwd: not found

不讓改密碼麼?那豈不是說只能夠是默認密碼,那以後看到電信路由器並不是秒殺麼?

本來想用tracert追蹤一下路由看看能不能入侵小區或者本地區的路由,但是還是沒敢,感覺可能危害挺大的。

本文來自於【系統之家】 www.xp85.com