先說解決方法:

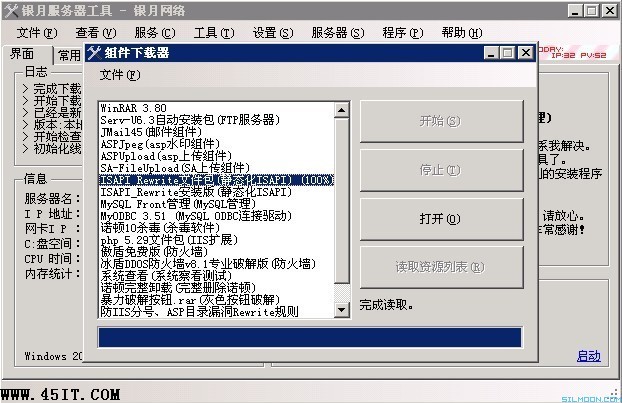

下載 銀月服務器工具,使用工具->組件下載器下載ISAPI_Rewrite,解壓出來。

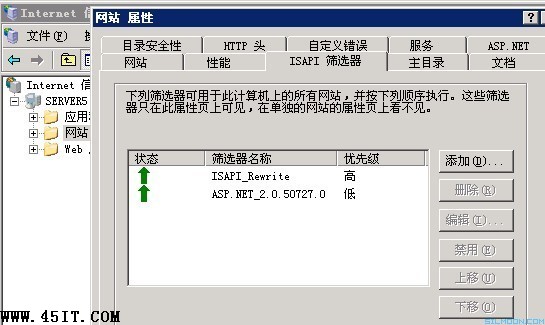

把ISAPI_Rewrite中的ISAPI_Rewrite.dll添加為ISAPI,名字為ISAPI_Rewrite,這就是偽靜態,做過的不用安裝了

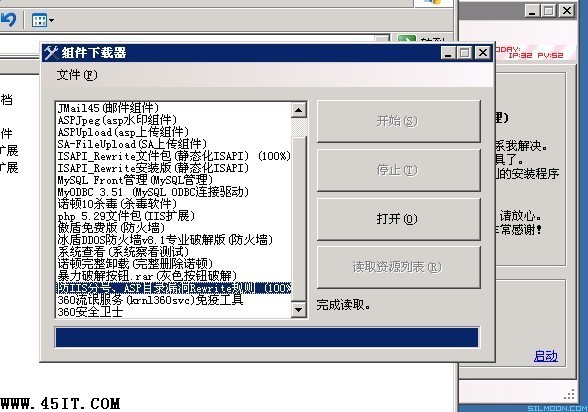

下載漏洞補丁包,即下圖選擇的項目,下載打開!

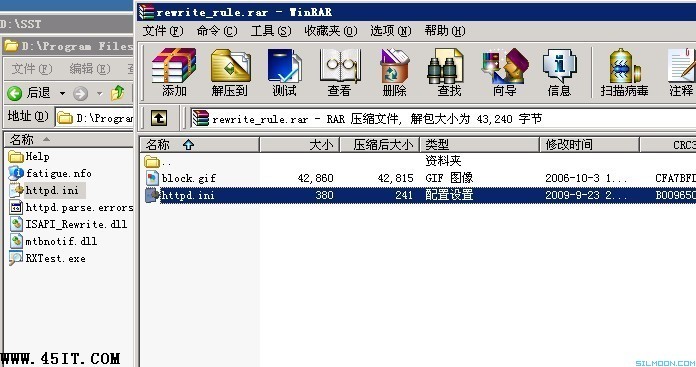

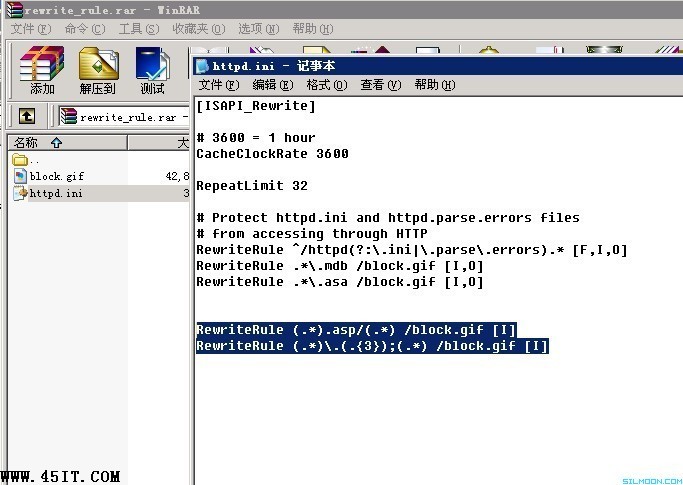

把ISAPI_Rewrite目錄中的httpd.ini替換成補丁包中的httpd.ini。

或者保證ISAPI_Rewrite下面的httpd.ini有下圖選擇的兩行規則也行!這樣就能防止這兩個IIS漏洞了,是要這兩條規則有效就行了,ISAPI_Rewrite目錄下面的httpd.ini是全局配置文件,會應用到所有網站,這樣會防護所有網站不受漏洞攻擊。

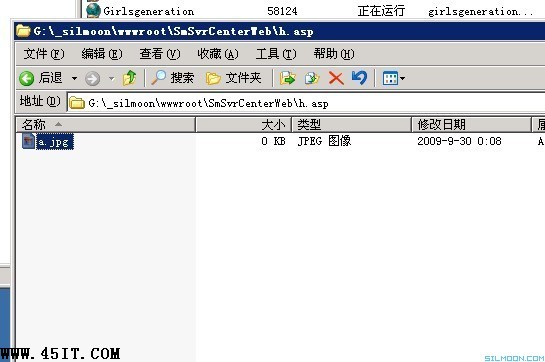

我們再說一下這個漏洞(下圖),只要一個文件有(.asp)後面再帶上分號(;)後面再帶上一個隨意字符加上擴展名如(cao.asp;ca.jpg)這個文件Windows會當成jpg圖像文件,但是這種文件在IIS中會被當成asp運行,(cao.asp;ca.jpg)這個文件IIS會識別成(cao.asp),分號以後的東西忽略了- -。所以說(cao.asp;.jpg)這樣的文件名也行!

補丁包裡面有一個圖片,把法放到各個站點下面,如果有人利用這個漏洞的話!會看到這張圖片!

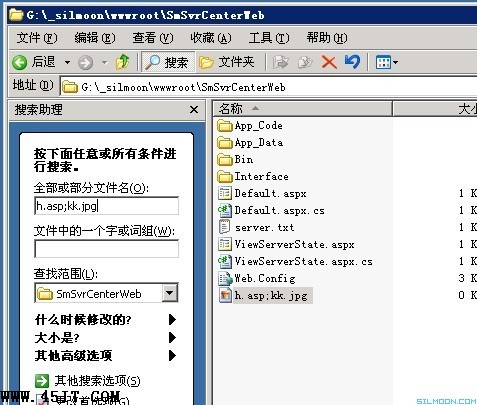

原理:在Windows中要搜索多個文件是使用分號(;)進行分割的,如果這個文件本身帶有分號怎麼?- -。哈哈系統就不能搜索這種文件的!下圖,明明有這個h.asp;kk.jpg這個文件,在Windows搜索中會被當成h.asp和kk.jpg這兩個文件來搜索,這是Windows的一個設計不當,應該說不應該讓分號(;)做文件名的!

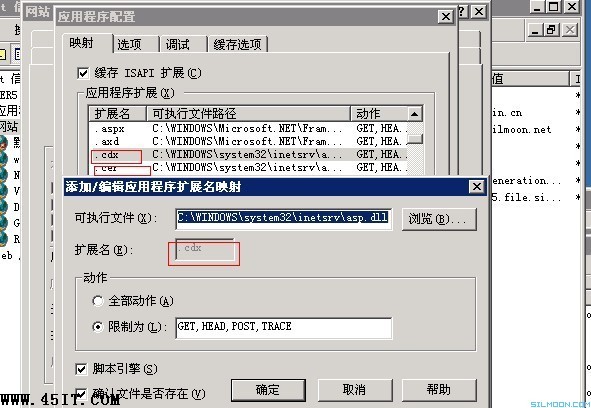

但是要知道cdx、cer等等等等文件都是asp的映射!所以aaa.cdx;kk.jpg都會被當成asp運行!如果這些映射沒有刪除都會被利用,用上面的方法這些都會變得安全!

下圖是ASP目錄漏洞,只要目錄名為xxxx.asp這個目錄下面的所有文件都會被當成asp文件運行。這是asp目錄漏洞

銀月遠程,銀月網絡,銀月服務器工具工具。