linux使用tcpdump抓包示例

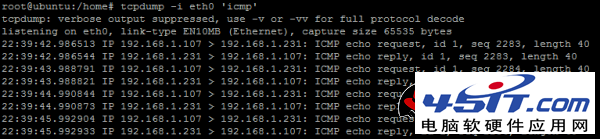

每一行的各個數據表示的含義:

抓到包的時間 IP 發包的主機和端口 > 接收的主機和端口 數據包內容

監聽指定的主機

$ tcpdump -i eth0 -nn 'host 192.168.1.231'

這樣的話,192.168.1.231這台主機接收到的包和發送的包都會被抓取。

$ tcpdump -i eth0 -nn 'src host 192.168.1.231'

這樣只有192.168.1.231這台主機發送的包才會被抓取。

$ tcpdump -i eth0 -nn 'dst host 192.168.1.231'

這樣只有192.168.1.231這台主機接收到的包才會被抓取。

監聽指定端口

$ tcpdump -i eth0 -nnA 'port 80'

上例是用來監聽主機的80端口收到和發送的所有數據包,結合-A參數,在web開發中,真是非常有用。

監聽指定主機和端口

$ tcpdump -i eth0 -nnA 'port 80 and src host 192.168.1.231'

多個條件可以用and,or連接。上例表示監聽192.168.1.231主機通過80端口發送的數據包。

監聽除某個端口外的其它端口

$ tcpdump -i eth0 -nnA '!port 22'

如果需要排除某個端口或者主機,可以使用“!”符號,上例表示監聽非22端口的數據包。

小結:

tcpdump這個功能參數很多,表達式的選項也非常多,非常強大,不過常用的功能確實不多。詳情可以通過man查看系統手冊。

另外在抓取web包的時候,發送網頁內容都是很奇怪的字符,發現是apache開啟了gzip壓縮的緣故,關閉掉gzip壓縮就可以了。在ubuntu 12.04下,編輯vim /etc/apache2/mods-enabled/deflate.load文件,將加載模塊deflate_module的語句注釋掉,然後重啟apache就OK了。